Por Passa Palavra

1. Introdução

Desde o início de 2010, o governo dos Estados Unidos está sofrendo os maiores vazamentos de informação [revelação de segredos] da sua história. Nesse período, o site da organização WikiLeaks publicou o vídeo Assassinato Colateral, o Diário de Guerra do Iraque e do Afeganistão (391.000 e 90.000 registros) e, no final de novembro, o Cable Gate. Sob o lema de “abrir governos”, o WikiLeaks conseguiu expor os segredos recentes da política externa do país.

O Cable Gate reúne 251.287 documentos das representações diplomáticas norte-americanas do mundo inteiro. Do Brasil foram obtidos 2.855 documentos entre 1989 e 2010. Dentre estes, há documentos classificados como secretos e confidenciais. Diferentemente da prática anterior, os documentos foram divididos em etapas de divulgação. Como o próprio site explica: “consideramos que o tema é tão importante e o alcance geográfico tão amplo que se publicássemos tudo de uma vez não estaríamos fazendo justiça a esse material”.

Outra diferença a ser notada é que desde o Diário de Guerra do Afeganistão, o WikiLeaks estabeleceu uma parceria com a mídia tradicional, como El País (Espanha), The Guardian (Grã-Bretanha), Der Spiegel (Alemanha), New York Times (Estados Unidos) e, no Brasil, com a Folha de S. Paulo e O Globo. Esses meios de comunicação recebem os documentos antes do vazamento tornar-se público, de modo que quando isso ocorrer o jornalista já terá produzido uma análise do conteúdo revelado.

No dia 22 de novembro, no twitter, o WikiLeaks avisou que começaria a vazar os arquivos em breve. Apesar do apelo feito pela Casa Branca para que não o fizessem, no dia 28 de novembro foram divulgados 243 documentos, ou seja, 0,09% do total. A Secretária de Estado, Hillary Clinton, ligou pessoalmente para os principais chefes de governo para amortecer o conteúdo dos vazamentos.

Durante uma conferência de imprensa no dia seguinte, Hillary disse que “essa divulgação não é apenas um ataque aos Estados Unidos – é um ataque à comunidade internacional” e que “para deixar claro ao povo americano e para nossos amigos e parceiros que nós estamos tomando medidas agressivas” para responsabilizar aqueles que vazaram os documentos.

Durante uma conferência de imprensa no dia seguinte, Hillary disse que “essa divulgação não é apenas um ataque aos Estados Unidos – é um ataque à comunidade internacional” e que “para deixar claro ao povo americano e para nossos amigos e parceiros que nós estamos tomando medidas agressivas” para responsabilizar aqueles que vazaram os documentos.

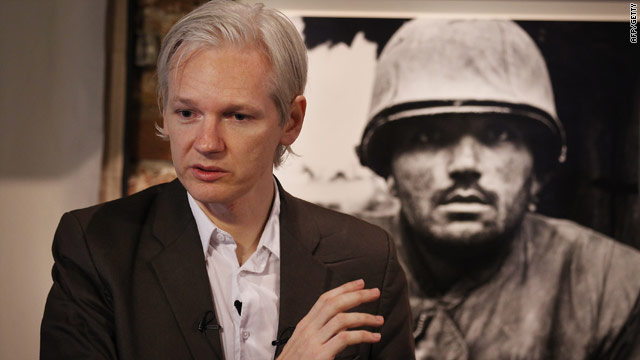

Após dois dias do início da divulgação, a Interpol publicou um alerta vermelho contra o fundador e porta-voz do site, Julian Assange, por crimes sexuais na Suécia e, ao longo da semana, iniciou-se uma ofensiva virtual que derrubou o domínio principal do site wikileaks.org e bloqueou os recursos financeiros da organização. No dia 7 de dezembro, Assange entregou-se à polícia britânica e permaneceu preso durante 9 dias até ser libertado sob fiança.

A suposta fonte de todo esse material é o militar de Primeira Classe Bradley Manning, 23 anos. Sob custódia desde o final de maio, enquanto trabalhava na base de operação no Iraque, ele será julgado na corte marcial [tribunal militar] por revelação de documentos classificados e acesso não autorizado e, se culpado, pode permanecer até 52 anos na cadeia. O soldado foi denunciado ao FBI e ao CID (Comando de Investigação Criminal do Exército dos Estados Unidos) pelo hacker Adrian Lamo, com o qual manteve um breve contato pela Internet. Em julho de 2010, Manning foi transferido da base do Kuwait para a Base de Quantico, na Virginia, onde é mantido em isolamento e vigilância para evitar suicídio [1]. A complexa história é discutida na matéria: “WikiLeaks sob ataque: suposto informante é preso”.

Em suposta conversa com seu delator, Bradley Manning haveria dito que os documentos classificados revelavam negociações políticas quase criminosas. “Hillary Clinton e milhares de diplomatas de todo mundo vão ter um ataque cardíaco quando acordarem numa manhã e encontrarem um repositório inteiro da política externa classificada disponível, num formato pesquisável, para o público… Todo lugar em que há um posto dos EUA, há um escândalo diplomático que será revelado… É lindo, e horripilante” [2].

É preciso lembrar que, numa época pré-informatização, o vazamento de informação demandava um grande trabalho, pois era necessário fotografar ou tirar cópias dos documentos e, portanto, a quantidade de informação dependia dos agentes envolvidos e sua capacidade de permanecerem infiltrados ou ocultos. Esse era um desafio comum para os espiões e os denunciantes. Mas, com o avanço tecnológico da microeletrônica e das telecomunicações, as Novas Tecnologias de Informação e Comunicação (NTICs) permitem a cópia de grandes quantidades de documentos e a sua divulgação de modo quase instantâneo. Um fenômeno também inaugurado pela tecnologia é o acesso remoto, isto é, os dados podem ser lidos e alterados à distância, no caso do Exército dos Estados Unidos, através da SIPRNET.

2. A SIPRNET

Os últimos vazamentos do governo dos Estados Unidos foram possíveis diante da estrutura tecno-burocrática desenvolvida pelo seu próprio exército. A SIPRNET (Secret Internet Protocol Router Network) é uma rede militar de alcance mundial – separada da internet civil – que permite o compartilhamento de informações entre os militares, oficiais da inteligência [espionagem e contra-espionagem] e outras pessoas com acesso restrito. A rede é gerida pelo Departamento de Defesa, em Washington.

Desde o início da década, as embaixadas dos Estados Unidos estão conectadas à SIPRNET para compartilhar informações. Em 2002 eram 125 embaixadas, e passaram a ser 180 em 2005. Após os ataques de 11 de Setembro, a quantidade de usuários passou a crescer, pois segundo a avaliação dos órgãos de inteligência: “eles possuíam a informação suficiente para frustrar o ataque, mas não encaixaram as peças” [3]. As estimativas feitas pelos jornalistas de The Washington Post variam entre 850 e 900 mil pessoas com acesso à SIPRNET. O acesso à informação secreta por centenas de milhares de pessoas é um típico caso de quando a solução cria um novo problema.

Desde o início da década, as embaixadas dos Estados Unidos estão conectadas à SIPRNET para compartilhar informações. Em 2002 eram 125 embaixadas, e passaram a ser 180 em 2005. Após os ataques de 11 de Setembro, a quantidade de usuários passou a crescer, pois segundo a avaliação dos órgãos de inteligência: “eles possuíam a informação suficiente para frustrar o ataque, mas não encaixaram as peças” [3]. As estimativas feitas pelos jornalistas de The Washington Post variam entre 850 e 900 mil pessoas com acesso à SIPRNET. O acesso à informação secreta por centenas de milhares de pessoas é um típico caso de quando a solução cria um novo problema.

Entre as milhares de pessoas, uma delas era o analista de inteligência Bradley Manning, um soldado de baixa patente que teve acesso aos documentos da sua base de operação no Iraque. O trabalho de Manning era garantir que outros analistas da inteligência do seu grupo tivessem acesso informacional para tudo que eles precisassem. Além da SIPRNET, o seu trabalho lhe garantiu também o acesso ao fluxo de dados da Joint Worldwide Intelligence Communications (JWICS) – rede do Departamento de Defesa para informações Top Secret [ultra-secretas].

Na SIPRNET, através de um mecanismo de busca, o analista de inteligência pôde encontrar um vasto material da inteligência. É da própria natureza desse trabalho o download de grandes quantidades de informação e, por isso, ninguém pareceu se importar com a quantidade de dados copiados pelo jovem analista. Ao longo dos meses, Manning supostamente utilizou um CD regravável com músicas da Lady Gaga para substituí-las pelos arquivos classificados.

Para prevenir vazamentos semelhantes, o Pentágono ordenou que os computadores com acesso à SIPRNET não tenham dispositivos como gravador de mídias ou outros dispositivos removíveis, como pendrives. O militar que não cumprir essa ordem passará por corte marcial.

Apesar dessas medidas, o ponto crítico persiste: quanto maior o número de pessoas com acesso a uma informação, mais difícil é mantê-la sob controle. Uma verdade simples, mas que, diante da ampliação dos serviços de inteligência, torna-se um fator de grande risco. Não à toa, entre as novas medidas implementadas está a permanente avaliação comportamental dos jovens analistas de inteligência por seus superiores.

3. WikiLeaks: a censura e a rede, o ataque e a defesa

Apesar de o WikiLeaks ter sido criado no final de 2006, só recentemente o rosto de Julian Assange esteve estampado nos mais diversos jornais e revistas, sendo retratado como o “dono” do site e responsável pelos vazamentos. Segundo Assange, o projeto – até então anônimo e coordenado por um coletivo de jornalistas, a Sunshine Press – precisava de um porta-voz, uma pessoa pública para evitar que outros se identificassem enquanto membros ou autoridades do projeto.

A exposição e personalização foi direcionada enquanto estratégia de defesa. Ela encontra eco nos meios tradicionais de comunicação, pois estes sustentam que as ações políticas são sinônimos de ações de indivíduos e suas relações. O papel de figura pública do site passou a ser uma garantia para a sua própria segurança, pois qualquer ação tomada contra ele passou a ser noticiada internacionalmente. A adoção dessa estratégia resguardou a vida pessoal dos demais colaboradores, mas há que se notar as suas fragilidades: a dependência que ela tem do respaldo da chamada “opinião pública” e o seu limite em constranger a repressão estatal, no caso, dos Estados Unidos.

Por outro lado, o culto à personalidade pode representar também uma centralização do projeto, que passa a ser identificado como a vontade de Julian Assange e não mais como uma plataforma colaborativa para a disponibilização de informações classificadas. Ainda antes do Cable Gate, uma parte dos colaboradores da Alemanha decidiu se desligar do projeto e fundou seu próprio site de denúncia, o Openleaks. Segundo o fundador, o alemão Daniel Domscheit-Berg, a personalidade de Assange estava determinando as decisões da organização.

O jornalista Glenn Greenwald, do site Salon, e o cineasta Michael Moore denunciaram que existe um “grupo demandando que Julian Assange seja assassinado sem acusações, julgamento ou processo”. A republicana Sarah Palin, líder do movimento Tea Party do Partido Republicano, afirmou em seu facebook que Assange cometeu um ato de traição e deve ser caçado igual Osama bin Laden. A reação de outros políticos conservadores foi semelhante. O senador Mitch McConnel chamou Julian Assange de “terrorista high-tech”. Ironicamente, a resposta do WikiLeaks foi: “Sarah Palin diz que Julian deve ser caçado como Osama bin Laden – então ele deve estar a salvo por quase uma década”.

Há ainda alguns setores da mídia corporativa tentando desqualificar as informações vazadas. Alguns jornalistas afirmam que os documentos não refletem nada mais que “fofocas” [boatos] e colocam a diplomacia dos Estados Unidos numa situação vexatória. Há também aqueles que se somam na retórica do governo, dizendo que a revelação dos segredos pode colocar em risco a vida de pessoas inocentes. Essas acusações perdem a sua força ao longo da revelação dos casos de violação de direitos humanos, corrupção e ilegalidade.

Longe de qualquer constrangimento, a repressão dos governos, dirigida pelos Estados Unidos, ao WikiLeaks foi escancarada. Em basicamente três movimentos, tentou deter a publicação dos documentos: inviabilização da infra-estrutura do site, a prisão de Assange e o bloqueio dos recursos financeiros da organização. Esta última sendo a longo prazo a mais grave.

Após o primeiro ataque de negação de serviço feito por um cidadão norte-americano, a equipe do WikiLeaks moveu o site para o servidor da Amazon. Pressionada por membros do governo, a empresa cancelou o serviço e o site foi obrigado a migrar para os servidores do Partido Pirata da Suécia. Em entrevista para o jornal The Guardian, Julian Assange explica que “desde 2007 temos alocado nossos servidores, deliberadamente, em jurisdições em que suspeitávamos que houvesse censura à livre manifestação de pensamento, para separar o que é retórica e o que é fato. Amazon foi um desses casos.” [4]

O ápice da ação repressiva foi então a prisão de Julian Assange, na Inglaterra, no dia 7 de dezembro. Atendendo o pedido da Justiça sueca, Julian entregou-se para a polícia britânica. A acusação feita é de crimes sexuais – especificamente da prática de sexo sem preservativo – e, de acordo com o advogado, este processo já havia sido arquivado meses antes e sem nenhuma prova ou evidência nova foi reaberto por outro promotor logo após a notoriedade do Cable Gate. As informações relativas ao processo aparecem sempre de forma confusa, sem precisar exatamente de quais crimes que Julian está sendo acusado e qual o estágio do processo na justiça sueca. Em meio a essa campanha de destruição de reputação e de desinformação, a jornalista e ativista Naomi Klein pediu para que as feministas “acordassem” e afirmou que o caso de estupro está sendo usado da mesma forma que a liberdade da mulher foi usada para justificar a invasão do Afeganistão.

A conta da organização num dos sistemas de recebimento de doações via internet – o PayPal – foi bloqueada. Desta forma, as pessoas ao redor do mundo que pretendiam contribuir para este momento de maior visibilidade do site e maior necessidade não podem fazer suas doações. O banco suíço Postfinance também bloqueou o fundo em nome de Julian Assange, sob alegação de que ele havia fornecido um endereço falso. Paralelo a isso, as redes de cartões Mastercard e Visa resolveram proibir as transferências de dinheiro para o Wikileaks, apesar de permiti-las para grupos supremacistas brancos como o Ku Klux Klan [5]. Por último, no dia 17, o Bank of America anunciou que não aceitará mais nenhuma transação financeira para o site.

Dessa forma, as grandes corporações sustentaram e apoiaram a repressão do Estado contra o Wikileaks. A ação com o claro objetivo de parar o projeto provocou uma grande reação pela internet e, em particular, da comunidade hacker [6]: o site conseguiu ser espelhado em mais de mil servidores, atendendo o pedido de apoio da organização. Também em resposta, entre centenas e até milhares de usuários participaram de ataques de negação de serviço e conseguiram retirar do ar por algumas horas os sites do Postfinance, da Visa, da Mastercard, Moneybrooks e outros alvos. Apesar da intensificação da repressão, o WikiLeaks permaneceu online e continua divulgando os documentos classificados.

A Eletronic Frontier Foundation, uma organização de defesa dos direitos digitais e das liberdades civis, condenou a censura online contra o WikiLeaks. Segundo ela, os eventos recentes estão abrindo um precedente para que os governos do mundo inteiro proponham leis que limitam o direito da liberdade de expressão e, nos Estados Unidos, os políticos elaboraram uma lei [7] que pode ameaçar a liberdade de imprensa.

O processo em andamento é determinante no futuro da rede e no fluxo de informação, isto é, na sua regulação. A cultura hacker e seu famoso mote de que “a informação quer ser livre” têm promovido bandeiras estratégicas como a defesa da liberdade na rede que envolve questões como o direito autoral, compartilhamento de arquivos, a transparência, a liberdade de expressão, o anonimato e a privacidade. Além dos discursos, foram proporcionadas ferramentas (software e hardware) para enfrentar na prática a censura e o controle. Assim, a plataforma técnica oferecida pelo WikiLeaks é um acúmulo de experiências e ferramentas desenvolvidas pela rede em sua própria defesa.

Há uma longa batalha legislativa na criação jurídica para a tipificação de “cibercrimes”. A implementação dessas leis resultará na criminalização, vigilância em massa e até na censura da internet. No mundo inteiro essas leis estão sendo impulsionadas principalmente pelos representantes da indústria do direito autoral, como a RIAA e a MPAA. No Brasil, o Projeto de Lei 84/1999 da Câmara Federal e do Senado 89/2003, de autoria do Senador Eduardo Azeredo, sobre “cibercrimes” foi aprovado no Senado com apoio tanto do governo como da oposição e segue agora para votação no Congresso nacional. Recentemente, o presidente Lula apoiou publicamente o WikiLeaks e defendeu a libertação de Julian Assange. Pelo twitter, Azeredo comentou: “Só faltava essa! Pres. Lula defende hacker!”

Há uma longa batalha legislativa na criação jurídica para a tipificação de “cibercrimes”. A implementação dessas leis resultará na criminalização, vigilância em massa e até na censura da internet. No mundo inteiro essas leis estão sendo impulsionadas principalmente pelos representantes da indústria do direito autoral, como a RIAA e a MPAA. No Brasil, o Projeto de Lei 84/1999 da Câmara Federal e do Senado 89/2003, de autoria do Senador Eduardo Azeredo, sobre “cibercrimes” foi aprovado no Senado com apoio tanto do governo como da oposição e segue agora para votação no Congresso nacional. Recentemente, o presidente Lula apoiou publicamente o WikiLeaks e defendeu a libertação de Julian Assange. Pelo twitter, Azeredo comentou: “Só faltava essa! Pres. Lula defende hacker!”

Na última década a indústria do direito autoral tentou sucessivas ameaças para acabar com o livre compartilhamento na internet. O primeiro método foi o processo em massa dos infratores do direito autoral. No entanto, além de serem caros e demorados, esses processos não apresentaram os resultados esperados. O segundo método foi o processo para “dar exemplo”, no qual poucos usuários são processados numa quantia milionária. Agora, essa indústria passou a fazer lobby nos poderes legislativos dos países para aprovar a resposta gradual – ou three strike law -, em que o usuário ou site pego [apanhado a] copiando ou disponibilizando arquivos com direito autoral por três vezes tem o acesso à internet suspenso. Para isso acontecer, o precedente técnico e jurídico necessário é que os provedores de internet do país registrem e identifiquem os donos dos IPs (protocolo de internet) por um período. As partes envolvidas na negociação da Lei Azeredo discutem se será de 6 meses a 3 anos o registro.

A Coréia do Sul é um exemplo da implementação da resposta gradual. No período de um ano (07/2009 – 07/2010) cerca de 65 mil processos foram feitos pelo Comitê de Direito Autoral e pelo menos 31 usuários foram desconectados [8]. Na França, a introdução da Lei HADOPI (Loi favorisant la diffusion et la protection de la création sur Internet) [9] em 2009 tem gerado discussão semelhante. E, nos Estados Unidos, após a aprovação do COICA (Combating Online Infringement and Counterfeits Act) em setembro de 2010, o governo sequestrou e redirecionou 82 domínios de sites [10].

O Senador dos Estados Unidos Joe Lieberman, responsável pela Lei Shield e empenhado nas restrições dos direitos digitais, não deixa dúvidas: “A China pode bloquear a internet, por que nós não?” [11]. No mundo inteiro, o que está sendo alvo de regulação e restrição é a Internet com o objetivo de desarticular e não tornar mais possível uma estrutura descentralizada, livre, anônima e colaborativa que se estabeleceu, como sintetizado no caso WikiLeaks.

Leia aqui a segunda e última parte deste artigo

NOTAS

[1] Um status utilizado com frequência para humilhar o prisioneiro para dizer que não está em sã consciência. O jornalista Glenn Greenwald escreveu um artigo sobre as condições da prisão e o advogado militar descreveu a rotina da prisão que Bradley Manning está submetido. Ela inclui acordar às 7h, não fazer exercícios, responder ou dar um sinal que está tudo bem a cada 5 minutos, almoçar na cela, não dormir com cobertor ou com roupas.

[2] How 250000 US embassy cables were leaked – The Guardian – 28/11/2010

[3] WikiLeaks: Unpluggable – The Economist

[4] Julian Assange conversa com os leitores do The Guardian – The Guardian – 03/12/2010

[5] WikiLeaks não, racismo sim – Passa Palavra

[6] A revista 2600 publicou um comunicado condenando os ataques de negação de serviço. Há uma certa discussão se o ataque é uma forma válida de “ciber-protesto”.

[7] A lei Shield tem como alvo o WikiLeaks, mas no Fórum de Governança da Internet (IGF, em inglês) da ONU já apareceu a mesma preocupação através do representante brasileiro. Leia mais aqui.

[8] Para mais informações sobre a resposta gradual na Coréia do Sul veja aqui.

[9] The French Government Can Now Censor the Internet – Slashdot – 16/12/2010

[10] U.S. Government Explains Its Seizure of 80 Web Domains – ReadWriteWeb – 29/11/2010

[11] Lieberman: China Can Shut Down The Internet, Why Can’t We? – 21/06/2010

Muuuuito bom, parabéns! Conheci por intermédio do @VilaVudu e acrescentei ao arquivo Wikileaks que estamos fazendo (http://bit.ly/ftWgVm), com textos traduzidos sobre esse fenômeno.

Sobre a nota 1, Manning só pode acordar às 7 horas no fim de semana. Normalmente é às 5 horas. E não pode dormir novamente até às 20:00h. Nem pode fazer exercícios no cubículo em que está preso.

Aqui o link para a descrição do dia-a-dia de Manning.

http://www.armycourtmartialdefense.info/2010/12/typical-day-for-pfc-bradley-manning.html

Lembrando que ele é apenas acusado. Imaginem se for condenado.

Este é o artigo mais bem escrito e lúcido que li sobre o caso WikiLeaks desde que ouvi falar sobre ele, dias depois de seu surgimento.

Evitar o uso do termo “guerra” em favor de “conflitos no ciberespaço” foi uma decisão muito inteligente.

Conheci o Passa Palavra hoje. Um desses presentes que a vida nos dá. Me tornei leitor. Parabéns ao coletivo!

Lembrando que foi via WikiLeaks que tivemos acesso aos debates sobre o ACTA, que sempre foi negociado sob portas fechadas.

http://keionline.org/acta

Muito bom o texto!

Vou colocá-lo no blog!

Provos Brasil

Documentário sobre o Wikileaks dublado:

http://pelenegra.blogspot.com/2010/12/wikileaks-documentario-parte-1-e-2.html