Por Passa Palavra

Leia aqui a primeira parte deste artigo

4. A militarização do ciberespaço

Depois da terra, oceano, ar e espaço, o ciberespaço passou a ser considerado um novo campo de guerra pelos militares. A Estônia foi um dos primeiros países a ter oficialmente uma doutrina militar de defesa cibernética com o objetivo de defender a infra-estrutura (física e virtual) do país. A formulação da doutrina foi uma reação à série de ataques ocorridos em abril de 2007, quando os sites do governo, da mídia e dos bancos do país ficaram fora do ar. Esses ataques ocorreram em resposta à decisão da Estônia de deslocar da praça principal a estátua do Soldado de Bronze, um memorial da Segunda Guerra Mundial e legado da Era Soviética.

Em maio, um mês após a onda de ataques, as investigações rastrearam que esses ataques partiram da Rússia. Apesar do pedido de investigação ter sido feito com base num acordo jurídico estabelecido entre os países, num primeiro momento uma comissão russa chegou a visitar o país, mas depois de um ano o país recusou-se a cooperar e rejeitou investigar. Apenas um estudante estoniano foi julgado culpado pelos ataques, sendo multado em US$ 1.640.

Uma situação similar e paralela ocorreu ainda em 2008, quando a Rússia entrou em guerra contra a Geórgia e os sites do governo e da mídia desse país também foram atacados. Nessa ocasião a Geórgia convocou especialistas da Estônia para bloquear os ataques e o site do governo passou a ser hospedado nos Estados Unidos.

De acordo com as investigações realizadas, ambos ataques foram organizados por russos utilizando Botnets [12]. No último caso descrito, a questão tornou-se maior quando a Estônia envolveu-se no conflito, já que é membro da Organização do Tratado do Atlântico Norte, a OTAN. A pauta de discussão da organização militar passou a ser o ciberataque e suas implicações: seria trabalho dela defender os países desses ataques? Os países da OTAN deveriam auxiliar outros governos que não fazem parte da organização?

Desde 2008, a OTAN mantém o Cooperative Cyber Defence Centre of Excellence (CCDCOE) em Tallinn, na Estônia. A agenda principal desse Centro de Excelência é o desenvolvimento da cyberdefesa num ambiente de interoperabilidade com a OTAN, análise jurídica da cyberdefesa, educação e treinamento em segurança, e a fundamentação dos conceitos e validação da doutrina. Outras responsabilidades do centro incluem a elaboração de políticas de cyberdefesa, contribuição com o Centro de Cyber Defesa da OTAN, experimentar e testar ferramentas. Atualmente há 8 países diretamente envolvidos com o centro: Estônia, Alemanha, Itália, Letônia, Lituânia, Eslováquia, Espanha e Estados Unidos. Na mais recente reunião feita pela OTAN, em Lisboa, a cyberdefesa foi uma das principais pautas e “conceitos estratégicos” discutidos.

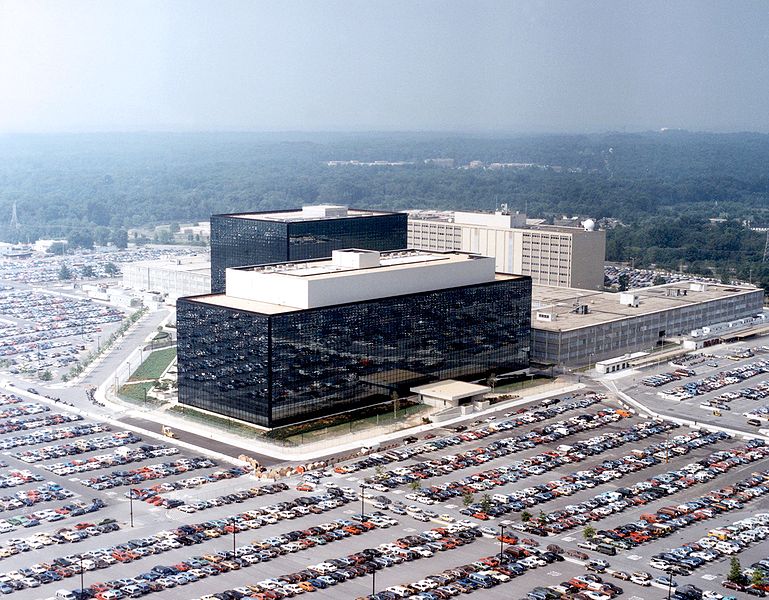

Nos Estados Unidos, em 2009, a administração Obama, através do Secretário de Defesa Robert Gates, determinou a criação do USCYBERCOM (CyberComando dos Estados Unidos), o qual estabelece o espaço virtual como uma nova dimensão da segurança nacional. A decisão foi tomada pelo presidente Barack Obama para defender as redes de computadores (civil e militar), em especial dos hackers russos e chineses.

A Casa Branca também nomeou como Coordenador da Cyber-Segurança – cargo conhecido como o “Czar da Cyber-segurança” –, o chefe de segurança da Microsoft, Howard Schmidt. Ele é a “peça chave” da Equipe de Segurança Nacional, fazendo a ligação com o presidente. Em resposta aos Estados Unidos, outros países começaram a se organizar em torno do conceito de cyberguerra, como a Coréia do Norte, Irã, Israel e Rússia.

O novo comando militar subordinado ao USSTRATCOM (Comando Estratégico dos Estados Unidos) é composto por unidades militares específicas do Exército, Marinha, Força Aérea e os Fuzileiros Navais. A sua missão oficial é: “planejar, coordenar, integrar, sincronizar e conduzir atividades para: dirigir as operações e defesa das redes de informações especificadas do Departamento; e preparar-se para, e, quando orientado, conduzir operações militares de amplo espectro no ciberespaço, a fim de viabilizar ações em todos os domínios, garantir EUA/aliados liberdade de ação no ciberespaço e negar o mesmo para os nossos adversários.” [13]

O novo comando militar subordinado ao USSTRATCOM (Comando Estratégico dos Estados Unidos) é composto por unidades militares específicas do Exército, Marinha, Força Aérea e os Fuzileiros Navais. A sua missão oficial é: “planejar, coordenar, integrar, sincronizar e conduzir atividades para: dirigir as operações e defesa das redes de informações especificadas do Departamento; e preparar-se para, e, quando orientado, conduzir operações militares de amplo espectro no ciberespaço, a fim de viabilizar ações em todos os domínios, garantir EUA/aliados liberdade de ação no ciberespaço e negar o mesmo para os nossos adversários.” [13]

Em maio de 2010, o USCYBERCOM passou a ser encabeçado pelo Diretor da Agência de Segurança Nacional (National Security Agency – NSA), o general de quatro estrelas Keith Alexander [14]. Em seu discurso de posse afirmou que “A minha opinião é que a única forma de contra-atacar tanto a atividade criminosa e de espionagem online é ser proativo. Se os EUA estão adotando uma abordagem formal para isso, então isso tem que ser uma coisa boa. Os chineses são vistos como a fonte de um grande número de ataques às infra-estruturas ocidentais e, recentemente, à rede elétrica dos EUA. Se isso está determinado a ser um ataque organizado, eu gostaria de ir e derrubar a fonte desses ataques. O único problema é que a internet, pela sua própria natureza, não tem fronteiras e se os EUA assumem o manto de polícia do mundo; isso pode não ser muito bem aceito”. [15]

Essa declaração foi feita poucos meses depois da corporação norte-americana Google descobrir que foi vítima de um “sofisticado ataque” – que mais tarde foi nomeado como Operação Aurora – que acarretou a invasão das contas de e-mail de dissidentes chineses e também o roubo de código-fonte de seus programas. Outras grandes empresas ocidentais também foram alvos do cyberataque [16]. Desde então, uma das agências do governo para qual o Google decidiu solicitar ajuda foi a Agência Nacional de Segurança (National Security Agency – NSA) [17].

Desde outubro de 2001, a administração do ex-presidente Bush criou e implementou um programa de espionagem doméstica. Diariamente os sistemas de coleta da NSA interceptam e armazenam 1,7 bilhão de e-mails, telefonemas e outros tipos de comunicação. O material é armazenado em 70 bancos de dados e posteriormente é consultado pelos diversos serviços de inteligência [espionagem e contra-espionagem]. Para expandir sua capacidade de operação, está em construção em Salt Lake City um novo data center [central de dados] com o orçamento de US$ 1,7 bilhão.

Atualmente, o comando possui uma tropa de 560 soldados composta por especialistas em comunicação, administradores de sistemas, defensores de redes e militares hackers. Todos eles agrupados no Forte George G. Meade, em Maryland, no mesmo local onde funciona o quartel-general da NSA.

Uma das críticas das organizações pró-privacidade é que o USCYBERCOM irá expandir os poderes e a extensão da maior agência de espionagem doméstica, uma vez que ambos são coordenados pelo General Keith Alexander.

Apesar de ter sido anunciado em outubro de 2010 que a defesa cibernética do país estava “totalmente operacional”, ainda não foi revelado quais serão os métodos de defesa e ataque empregados. Ainda dentro das medidas de “cybersegurança”, no Senado, Joe Liberman e Susan Collins introduziram uma lei para discussão que permite o presidente declarar uma “cyber-crise” para proteger a infra-estrutura crítica da rede. O seu papel nos conflitos internos e externos não está ainda plenamente determinado, mas espera-se que dê suporte aos outros Comandos.

Quatro meses antes do Cable Gate, um colunista convidado pelo Washington Post, Marc A. Thiessen, escrevia no artigo “O WikiLeaks deve ser parado” uma sugestão de como o governo deve pará-lo: “no ano passado, a administração Obama ergueu o novo US Cyber Comando (USCYBERCOM) para ‘conduzir operações militares de espectro total’ para a defesa da segurança nacional dos Estados Unidos. Com a força da sua caneta, o presidente pode autorizar o USCYBERCOM a proteger as forças Americanas e aliadas, eliminando a capacidade do WikiLeaks em disseminar informação classificada que coloque vidas em risco”. [18]

5. Abrir governos e corporações

Recentemente Julian Assange declarou que os próximos vazamentos não serão apenas os documentos classificados de governos, mas também informações do mundo corporativo, como o Bank of America e a British Oil Company. E podemos admitir que a ameaça do WikiLeaks tenha condições para se concretizar, porque em momentos anteriores já foram publicadas informações referentes a um dos maiores bancos suíços, o Julius Bäs.

Se isto acontecer, terá efeitos ainda maiores do que o vazamento de documentos governamentais. As empresas detêm um verdadeiro poder soberano, tanto mais forte quanto não é reconhecido juridicamente e, por isso, não depara com meios oficiais de controle. E se todas as empresas dispõem de um elevado grau de autoridade sobre a vida dos assalariados durante os horários de trabalho, as maiores empresas têm capacidade também para intervir na vida social nas cidades ou mesmo nas regiões onde estão implantadas. Nas últimas décadas, a transnacionalização do capital permitiu ainda que as maiores companhias passassem a iludir em grande medida as decisões dos governos nacionais, ameaçando transferir as suas filiais para outros lugares se a atividade legislativa num dado país lhes for desvantajosa. A capacidade de ultrapassar as fronteiras confere às empresas transnacionais uma vantagem decisiva sobre os governos nacionais.

Podemos imaginar, então, a importância estratégica que teria o vazamento maciço de documentos confidenciais do mundo das empresas. Conhecermos, não em meia dúzia mas em milhares de casos, as relações entre as empresas e os Estados; conhecermos a forma como as administrações de empresas distintas se conluiem; conhecermos a forma como são adotadas tecnologias de modo que os seus efeitos sobre a saúde ou mesmo a vida dos trabalhadores leve apenas em conta o custo das indenizações, quando elas existem — o conhecimento de tudo isto, e de muitos outros aspectos da vida interna das empresas, ajudaria a definir uma estratégia mais eficaz na luta contra o capitalismo tal como ele existe hoje. A contribuição do WikiLeaks seria ainda maior. Ao virar os olhos para este assunto indica-se uma concepção mais ampla de política, que coloca como de interesse das pessoas o acesso à informação das empresas que executam a governança de milhões de trabalhadores.

E os capitalistas não o ignoram. Esta atuação voltada para o mundo corporativo provocou já algumas reações nos meios empresariais, como demonstra a recente matéria de capa da revista Isto É – Dinheiro [19] que pretende ensinar os empresários a como escapar deste novo risco, atentando para o fato de o principal problema ser o “inimigo interno”, ou seja, os próprios funcionários. A luta direta entre as classes atingiria assim uma nova dimensão.

NOTAS

[12] As botnets são redes de máquinas infectadas (por trojans e outros malwares) e controladas por alguém para usos variados, como ataques de negação de serviço, spam, etc.

[13] Missão do US Cyber Comando http://en.wikipedia.org/wiki/United_States_Cyber_Command

[14] O general é graduado pela Academia Militar dos Estados Unidos, possui Mestrado em Sistemas de Tecnologia (Guerra Eletrônica) e em Estratégia de Segurança Nacional pela Universidade de Defesa Nacional. Ele é responsável por planejar, coordenar e conduzir operações e defesa das redes do Departamento de Defesa consoante o determinado pelo USSTRATCOM (Comando Estratégico dos Estados Unidos).

[15] http://en.wikipedia.org/wiki/United_States_Cyber_Command

[16] Para ler mais sobre o caso: Google: uma nova abordagem para a privacidade? – Passa Palavra

[17] Em 2005, a NSA esteve envolvida no caso de violação de privacidade em massa, quando foi descoberto que a empresa de telecomunicação AT&T permitia e facilitava o grampo telefônico [ligação telefónica ilegal] e do fluxo da internet sem autorização judicial. A Eletronic Frontier Foundation entrou com um processo no Tribunal Federal dos Estados Unidos contra a empresa e seus desdobramentos continuam até hoje.

[18] “O WikiLeaks deve ser parado” – Marc A. Thiessen Tuesday, (03/08/2010)

[19] Janela indiscreta contra sua empresa – Isto É Dinheiro

Recentemente, o Joe Biden, vice-presidente dos EUA, declarou Julian Assange como um terrorista ‘hi-tech’.

Em sua carreira de senador, Biden sempre esteve ao lado da indústria da propriedade intelectual ao propor e aprovar leis mais rígidas do direito autoral e contra o compartilhamento de arquivos (p2p), além de ter uma postura pró-FBI (leis anti-terrorismo, etc). Um artigo com esse histórico foi publicado pela CNET em 2008: Joe Biden’s pro-RIAA, pro-FBI tech voting record.

Sensacional o texto e quero utilizar como referência em meu artigo, já que as minhas ideias sobre essa “nova ordem” surgiram e se desenvolveram a partir desse texto, porém eu não sei o nome do autor, pois vejo as notas, entretanto, não sei o nome de quem produziu o texto.

Poderia me informar?

Muito obrigado