Por Marcelo Tavares de Santana[1]

Pensando um pouco no artigo anterior, saber criar senhas difíceis de serem descobertas, mesmo com computadores de alto poder de processamento, aumenta nossa tranquilidade com nossos meios digitais. Melhor ainda se utilizarmos um gerenciador de senhas para que cada espaço digital, cada loja virtual, cada rede social tenha uma senha diferente, pois assim um eventual vazamento de dados em uma empresa não compromete nossos outros espaços digitais. Se há uma coisa em segurança digital que combina muito com senhas fortes ela é a criptografia de dados, pois podemos evitar que esses sejam lidos caso acessados indevidamente. Para entender melhor esse assunto primeiro precisamos ter em mente três palavras, aqui apresentadas de forma simplificada:

- criptologia: estudo da criptografia e da criptoanálise;

- criptografia: conjunto de técnicas para codificar mensagens de forma a não serem lidas por pessoas não autorizadas;

- criptoanálise: conjunto de técnicas utilizadas para quebrar técnicas criptográficas.

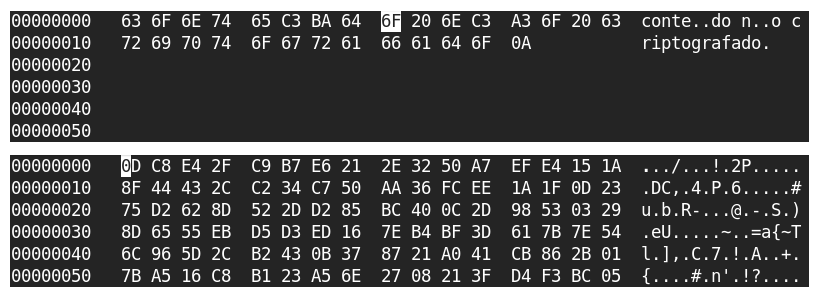

A criptoanálise dentro da criptologia tem a função principal de descobrir falhas nas técnicas de criptografia para fortalecer as mesmas, e é desejável que esse tipo de estudo avance para melhorar a segurança digital de toda sociedade. Para enxergarmos um pouco como a criptografia funciona a Figura 1 contém exemplos reais de dados em mídias digitais (como disco rígido, pen drive, memória flash etc.) utilizando um programa editor hexadecimal. A figura está dividida horizontalmente e cada uma dessas metades possuí quatro colunas onde na primeira temos uma numeração de endereçamento de memória para localização dos dados, na segunda e na terceira temos conjuntos de dados representados no formato de números do sistema hexadecimal[2], e na última temos a conversão desses dados em caracteres legíveis quando possível; o editor utilizado não consegue mostrar acentuações da língua portuguesa.

Podemos perceber na metade superior da Figura 1 que o número hexadecimal 6F corresponde à quarta vogal do alfabeto português em minúscula, o que equivale à sequência 01101111 em número binário, ou seja, mostrar dados em hexadecimal economiza muito espaço na tela. Outro aspecto notável é que na metade superior existem espaços vazios, sem dados, e isso nos permite contar a quantidade de informação de existente. Cada dois números hexadecimais formam um byte, assim descobrimos que existem 29 bytes de dados, e descobrir o tamanho deles já é uma ação de criptoanálise. A metade inferior da Figura 1 também tem espaços vazios, mas não sabemos onde eles estão porque foram preenchidos com dados aleatórios de forma a dificultar qualquer tentativa de criptoanálise, até percebemos que existem caracteres legíveis mas eles não representam informação útil, e assim temos a privacidade dos dados preservada.

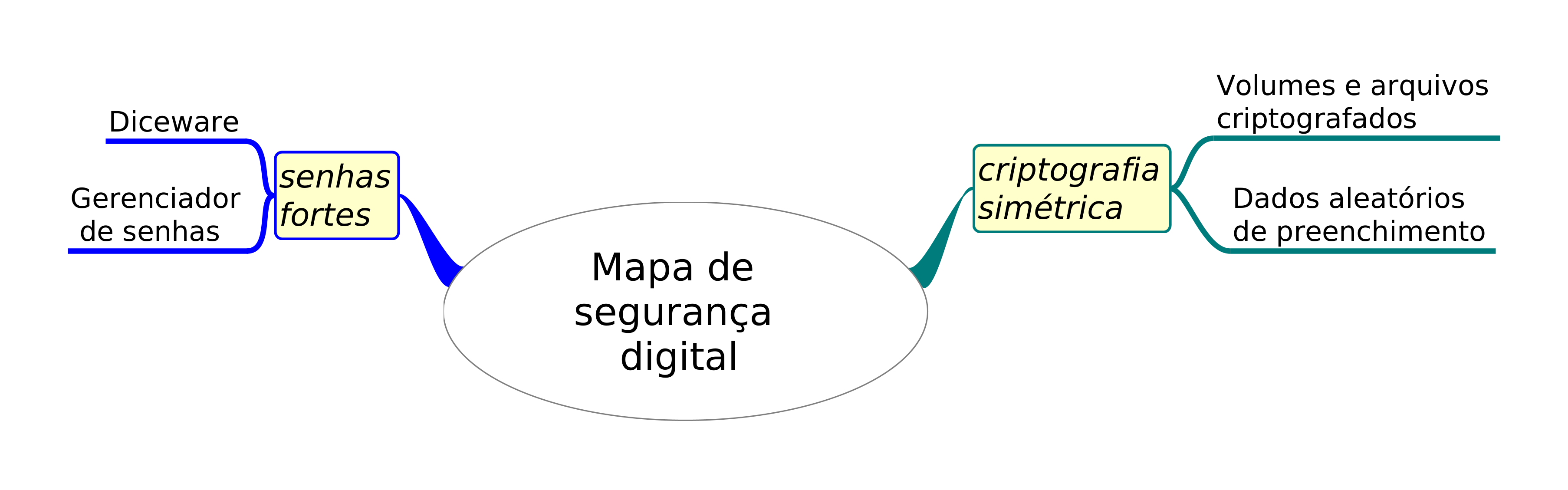

Para evoluirmos nosso Mapa de Segurança Digital precisamos de mais dois pequenos conceitos: volume de dados e criptografia simétrica. Volume de dados é um espaço previamente formatado para leitura e escrita de arquivos – um pen drive formatado inteiramente com um sistemas de arquivo é um volume de dados. Um disco rígido externo que tenha sido dividido em duas partições formatadas independentemente tem dois volumes de dados, e assim por diante. Criptografia simétrica é aquela que usa a mesma senha para cifrar e decifrar, por exemplo, um gerenciador de senhas usa criptografia simétrica, pois utiliza, para abrir o chaveiro digital (arquivo com os dados de acessos), a mesma senha usada criar esse chaveiro. Portanto, se você usa um gerenciador de senhas, já utiliza criptografia simétrica na sua vida. Na Figura 2 foi acrescentado um novo ramo no mapa mental com os conceitos considerados mais importantes para a ferramenta proposta neste artigo; nada impede você de fazer um mais completo, divirta-se!

Como aplicação para criptografia de volumes de dados usaremos de exemplo o programa Veracrypt[3], por ser livre e multiplataforma; no caso do Debian 11, atualização do mês passado, pode-se usar a versão para o Debian 10. Esse programa criptografa mídias digitais e opcionalmente pode usar um arquivo contêiner; uma reserva de espaço a ser criptografado em sistemas de arquivos já formatados. A escolha do método de criação de volumes criptografados vai depender do cenário de recursos e de tecnologias. Se a ideia e ter uma parte dos dados protegidos por criptografia num computador compartilhado que não é completamente criptografado, um arquivo contêiner resolverá essa situação. Se quer transportar dados entre locais e preservar a privacidade dos mesmos num eventual furto de pen drive, criptografar uma partição ou todo dispositivo poderá ser mais interessante. Seja qual for o método é importante perceber que volumes criptografados protegem tudo que for gravado dentro dos mesmos, dispensando a necessidade de uma senha por arquivo; uma exceção é o chaveiro digital criado pelo gerenciador de senhas, mesmo que salve esse arquivo num volume criptografado é fortemente recomenda que se tenha uma senha própria para ele.

Sugerimos a seguir uma sequência para se acostumar a usar um arquivo contêiner criptografado, que pode ser um dispositivo externo qualquer ou no próprio microcomputador, por ser mais recomendado para iniciantes:

- Semana 1: crie uma senha forte com seis palavras aleatórias, diferente daquela do gerenciador de senhas, e a relembre pelo menos uma vez por dia, nunca anote essa senha;

- Semana 2: instale o Veracrypt e utilizando o menu crie um novo volume com a senha forte pelo caminho Create New Volume, Create an encryted file container, Standard VeraCrypt volume, Select File, sempre avançando em Next. Você pode usar as opções padrões – será necessário decidir um tamanho para esse arquivo, por exemplo, 4GiB – e um sistema de arquivos próprio para o contêiner – escolha FAT para compatibilidade com vários sistemas. Aguarde o preenchimento de dados aleatórios para mais segurança, e quando o volume for criado use Exit;

- Semana 3: use cada vez mais o contêiner criptografado selecionando o arquivo (Select File) e montado (Mount – montar é a ação de dar acesso lógico a um volume de dados), copiando dentro deles cada vez mais arquivos que precisam de privacidade no diretório de montagem (Mount Directory) mostrado no Veracrypt;

- Semana 4: faça uma estimativa de quanto de espaço criptografado precisaria para guardar tudo que é importante e que precisa de privacidade, para posteriormente pensar em orçamento para esse fim, e crie mais arquivos contêineres em outros dispositivos.

Observe que durante a etapa de formatação é solicitado que mexa o mouse para coleta de dados aleatórios que contribuirão na criptografia do dispositivo; quanto mais mexer mais rápida será essa etapa. O preenchimento de dados aleatórios pode demorar horas e às vezes dias dependendo do tamanho e velocidade de escrita da mídia, pode-se por exemplo iniciar a criação do volume criptografado antes de dormir e continuar após tua refeição matinal. Sempre que terminar de usar dos dados nos volumes criptografados, lembre de desmontar os mesmo (Dismount All).

Se utilizar Linux no teu dia-a-dia, uma alternativa interessante é o sistema LUKS – Linux Unified Key Setup – que pode ser criado em programas como o Gnome Discos. No próximo artigo trataremos do terceiro pilar de uma segurança digital mínima que todos deveriam praticar, a Cópia de Segurança, muito conhecida pelo termo em inglês backup.

Notas

[1] Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo