Por Marcelo Tavares de Santana [1]

Alguém já parou para pensar que humanos das cavernas estavam certos quando o assunto é durabilidade da informação? Milhares de anos se passaram e seus registros continuam presentes nas pedras. Melhor que isso só o Batman faz, pois em um episódio do Batman do Futuro, um dos antepassados do herói resolveu gravar um código de software, necessário para salvar o mundo num possível retorno de uma ameaça, numa placa gigante de aço inoxidável. Genial! Como carregar toneladas de pedras ou aço inoxidável não é mais prático que nossos leves, versáteis e frágeis dispositivos eletrônicos de armazenamento de dados, precisamos fazer cópias de segurança para preservar nossas histórias registradas nesses dispositivos.

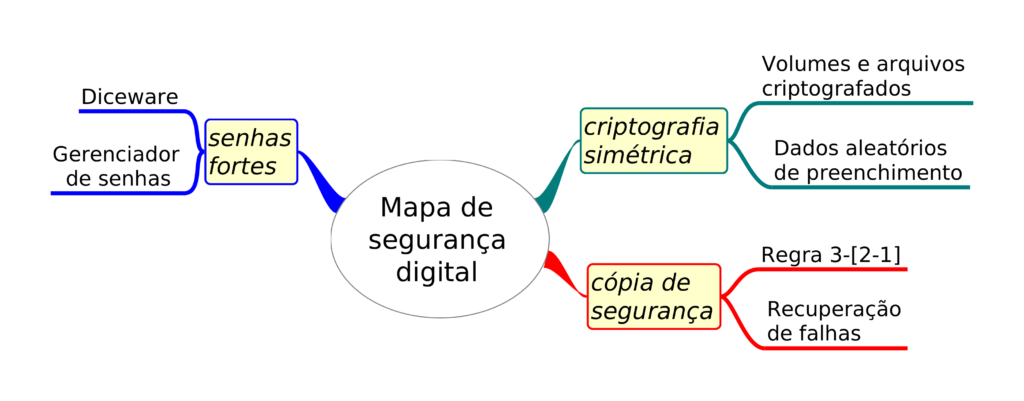

O assunto Cópia de Segurança, muito conhecido pelo termo inglês Backup, tem muitos tópicos, conceitos, termos como incremental e diferencial, mas como em muitas áreas do conhecimento já temos métodos práticos para solucionar nossas necessidades do dia-a-dia. Vamos iniciar com o método Regra 3-2-1 de backup[2], cujos numerais significam:

- mantenha 3 cópias de qualquer arquivo importante (uma principal e duas de backup);

- use 2 tipos de mídias diferentes (como disco rígido e pendrive), para proteger contra diferentes tipos de perigos;

- tenha 1 backup armazenado externamente (ou pelo menos off-line/desconectado de seus equipamentos para prevenir problemas como sobrecarga na rede elétrica).

A cópia principal é aquela que fica na unidade física de armazenamento permanente de nossos equipamentos de trabalho, e é considerada cópia por serem versões daquilo que trabalhamos nos aplicativos que funcionam na memória RAM e são “copiados” no momento que escolhemos Salvar esses dados. Também podemos chamar de cópia de trabalho, e assim as outras duas são cópias de segurança. As mídias de backup precisam ser diferentes para, por exemplo, prevenir defeitos de projeto de discos rígidos ou pendrives do mesmo lote de produção. A cópia armazenada em local remoto previne problemas como incêndio ou furtos, quanto equipamentos e cópias costumam ficar próximas e são subtraídas em conjunto.

Dadas as nossas preocupações com privacidade, a Regra 3-2-1 tem o problema de permitir que as mídias diferentes sejam espaços em nuvens digitais de empresas que muitas vezes costumam ler nossos dados. Assim colocaremos uma restrição extra: as cópias de segurança devem estar criptografadas e estarem sob controle do usário, ou seja, precisarão ser unidades portáteis próprias. Para diferenciar da regra original, aqui chamaremos de Regra 3-[2-1] e dessa forma nosso mapa na Figura 1 ganha mais um ramo. Alguns podem questionar que a cópia de trabalho também deva estar criptografada, o que está corretíssimo, mas em artigos futuros faremos uma proposta de criptografar os equipamentos de trabalho e isso abarcará a cópia principal. De qualquer forma, você pode criar um espaço criptografado em seus equipamentos usando o Veracrypt ou similar, que também deve ser usado para as cópias de segurança.

Um cuidado importante é nunca colocar as 3 cópias juntas no mesmo local. Para isso podemos manter um disco portátil criptografado no trabalho, na casa de um familiar ou amigo, em um armário na faculdade, e na ausência dessas possibilidades é aceitável deixar trancado na caixa de correio em situações que exista algum tipo de controle social; no meu condomínio as caixas ficam garagem, numa área de grande circulação de pessoas e com câmeras de vigilância apontadas para as caixas de correio. Quando for viajar, além de manter essa cópia remota leve a outra na mala, sempre criptografadas. Se você deixa a cópia remota no trabalho e leva o notebook para lá, então deixe uma cópia de segurança em casa e atualize a cópia remota na empresa.

Outro aspecto importante é pensar qual será a periodicidade das cópias de segurança, o quê envolve fazer a alternância do backups remoto. Conforme trabalhamos na cópia principal aumenta-se a diferença entre o conteúdo dela e os backups, essa diferença é chamada de janela de inconsistência. O tamanho máximo dessa inconsistência deve ser escolhida pelo interessado na preservação dos dados, mas não deve ser tão pequeno que exija mais tempo fazendo backup a estar produzindo conteúdo em si. Aqui vale explicar que a função de backup é de recuperação de falhas, não de tolerância a falhas; no texto da Regra 3-2-1 existem dois tipos de pessoas: as que tiveram falhas no disco rígido, e as que terão. Sistemas de tolerância a falhas são muito caros e tendem a ser impraticáveis para pessoas físicas; para reduzir pequenas perdas de dados é mais interessante usar aplicativos que têm recurso de autorrecuperação. O LibreOffice Writer que estou usando para escrever este artigo tem essa opção, e salva dados a cada 10 minutos.

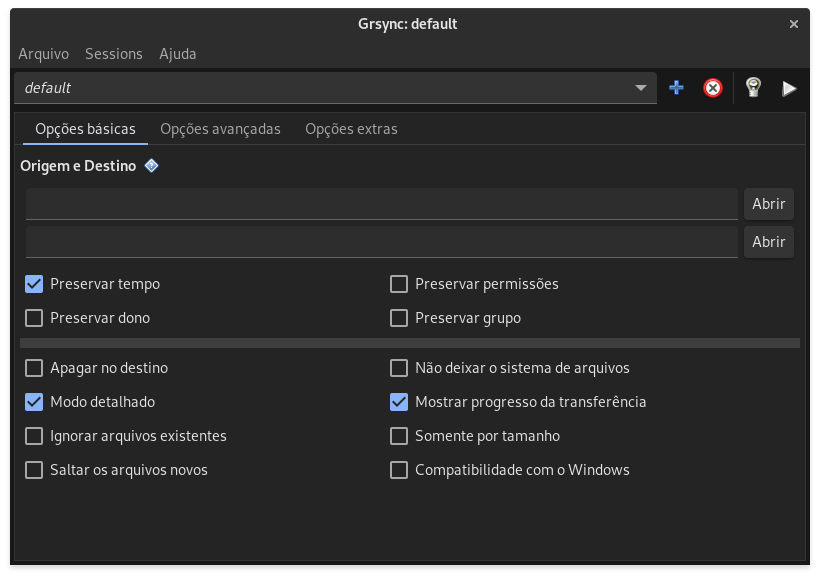

Para que as cópias de segurança não demorem muito tempo para atualizar é muito interessante utilizar algum programa de sincronização de dados, que copia de uma origem para um destino somente a diferença entre as duas cópias; e que as mídias sejam de acesso aleatório como discos rígidos, SSDs ou pendrives portáteis. No exemplo da Figura 2, apresentamos o Grsync [3] como sugestão de aplicativo multiplataforma de sincronização de cópias. Basicamente é preciso indicar qual o diretório principal que será copiado, geralmente o do teu usuário no computador, e o destino de cópia; recomendamos deixar a opção “Apagar no destino” desabilitada, para se resguardar de arquivos apagados por engano.

Para adaptação à Regra 3-[2-1], segue uma sugestão de cronograma:

- Semana 1: separe duas mídias portáteis diferentes para suas cópias de segurança, crie volumes criptografados nelas com o Veracrypt, podendo ser com a mesma senha forte e até formatadas com o mesmo nome, por exemplo, “backup_mariana”;

- Semana 2: em cada volume criptografado crie um diretório com um nome sugestivo e use o Grsync para copiar os arquivos da cópia principal nesses diretórios – a primeira vez em cada mídia será demorada;

- Semana 3: por amostragem verifique se as cópias de segurança foram realizadas a contento, abrindo os arquivos, e leve uma delas para um local remoto;

- Semana 4: diariamente faça a sincronização da cópia principal com o backup local e a cada dois dias faça a troca desse com o backup remoto.

Cada um deverá decidir a frequência de alternância do backup remoto e de sincronização do backup local; talvez num época de finalização de tese ou dissertação de trabalho de pós-graduação seja preferível fazer duas sincronizações por dia no backup local.

Com as práticas da atual versão do Mapa de Segurança Digital desenvolvido até o momento, temos um cenário satisfatório de segurança de dados em relação a preservação histórica e recuperação de falhas com observação da privacidade. Essas práticas serão aprimoradas futuramente, mas o próximo artigo vamos reservar para o uso não autorizado de processamento de nossos equipamentos com foco nos aplicativos que rodam nos navegadores Web.

Notas:

[1] Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo.

[2] A primeira referência a esse método foi encontrada em 2009 conforme o endereço: http://web.archive.org/web/20091120012807/https://www.dpbestflow.org/backup/backup-overview.

[3] http://www.opbyte.it/grsync/download.html.