Por Marcelo Tavares de Santana*

Antes que imaginem que o título está enviesado vale lembrar que na Academia quando queremos indicar a mesma importância para objetos diferentes, colocamos esses objetos em ordem alfabética na discussão. De qualquer forma, o aspecto abordado aqui não terá relação com a discussão sobre propriedade, posse, uso ou usufruto, mas sim sobre a autorização ou não do usuário sobre o funcionamento de seus equipamentos.

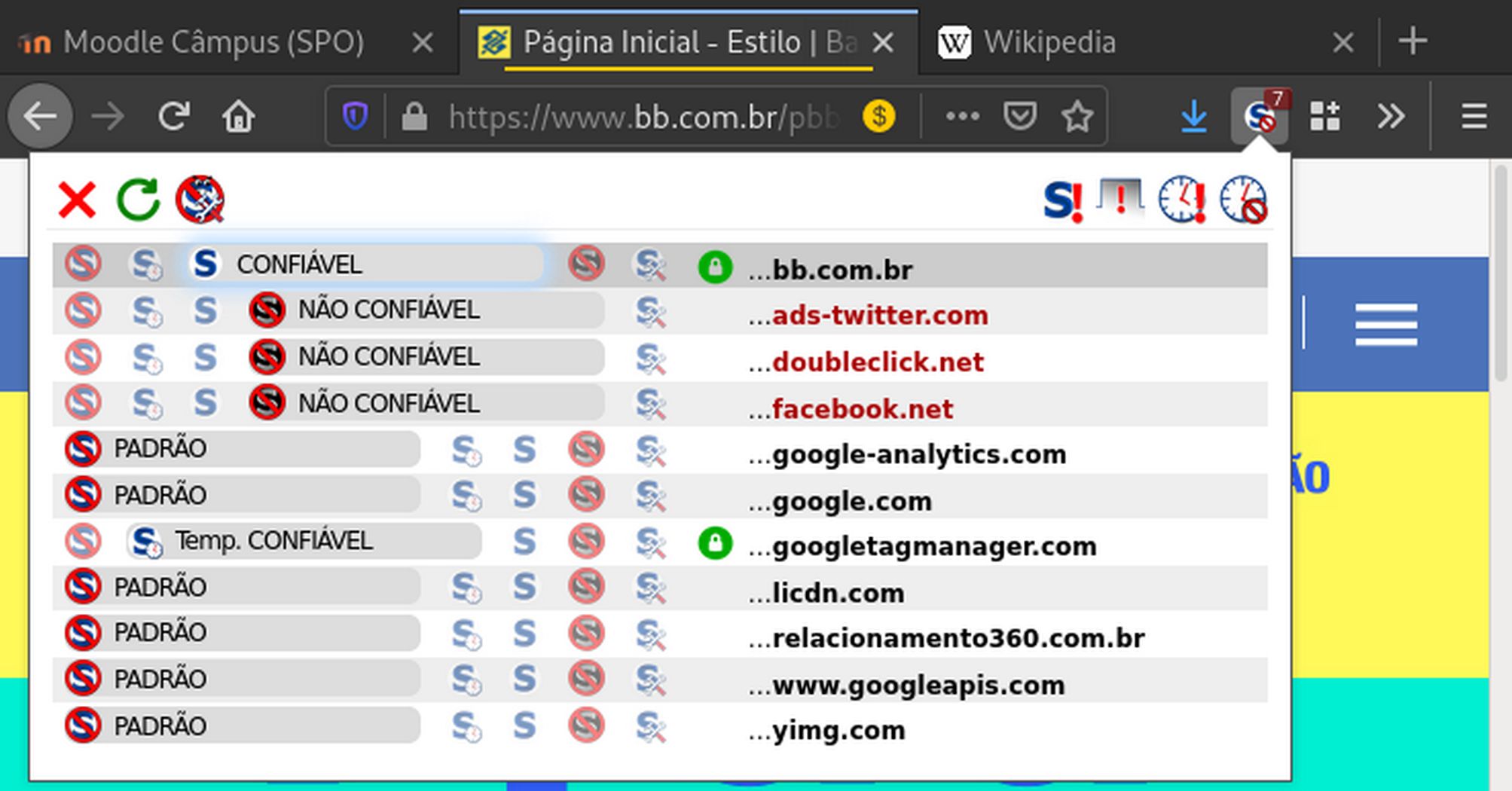

Na matéria Mapa de Segurança Digital (4) abordamos como diversos códigos via Internet são executados em nossos computadores sem ao menos percebermos. A Figura 1, retirada desse artigo, mostra fontes de código JavaScript de várias empresas que eram executados na página inicial do Banco do Brasil com o auxílio da extensão NoScript para o navegador Firefox. Da mesma forma que muita coisa da Internet é processada em nossos equipamentos sem nossa percepção, outras também funcionam até sem qualquer conexão com qualquer rede de computadores.

Figura 1: Fontes de programas Javascript que executavam na página inicial do Banco do Brasil

Quando compramos equipamentos com alguns sistemas operacionais (SO) pré-instalados, seja computadores ou smartphones, programas de outras empresas diferentes das fabricantes do hardware e do SO vêm juntos sem qualquer solicitação, e talvez pela necessidade do usuário em usar o equipamento, o mesmo aceita os diversos termos que são apresentados no primeiro uso do aparelho. Porém, é humanamente impossível saber tudo que esses programas representam em termos de espaço em disco ou uso de processamento, e pra piorar ainda planejam pôr publicidade no ambiente de trabalho quando o possível desejo do usuário é somente acessar a Internet, escrever texto e ver vídeo. Esses programas não desejados e autorizados de forma pouco consciente pelo usuário são chamados de bloatware, um “inchaço” na instalação, e podem ganhar um novo significado com a popularização dos algoritmos de Inteligência Computacional, mais conhecidos como Inteligência Artificial (IA).

Novas linhas de processadores para computação pessoal estão vindo com IA embutida neles e pode acontecer no futuro de não termos sequer a opção de comprarmos computadores sem ela. A IA em si é só uma ferramenta e não representa prejuízo para um usuário, o problema é o quanto o próprio usuário autoriza seu uso sem ter entendimento pleno sobre o que a licença de software diz, ou seja, o quanto o usuário permitiu que os programas ocupassem de espaço em disco, espaço de memória RAM e espaço de processamento para executar programas que um conjunto de empresas escolheram sem colaboração de consumidores, ou seja, a gente paga e os outros ocupam os equipamentos. Na hipótese de programas sendo executados sem autorização, no equipamento pessoal, dentro da moradia da pessoa com sua energia elétrica, pode-se até caracterizar uma invasão de computadores mesmo que o programa não envie qualquer dado sensível do usuário, e não temos ferramentas legais para evitar abusos como esses por parte dos fabricantes. Os abusos existem mas só ficamos sabendo quando viram processos, por exemplo, em 2023 o Google aceitou pagar um acordo de US$ 5 bilhões pelo rastreio de atividades do usuário no modo anônimo do navegador Chrome; existem outros exemplos como esse na história da computação pessoal.

O quê a IA traz de novidade ao vir embutida nos processadores é a possibilidade de todo processamento de análise do cotidiano das pessoas que antes eram feito nos computadores das redes sociais, gastando recursos e energia dessas empresas, agora ser feito nos computadores do próprio usuário e entregando para as empresas resultados de consumo e pesquisa de marketing, processados nos computadores pessoais, prontos para as empresas e de forma anonimizada. Portanto, tanto esforço e discussão em legislações sobre proteção de dados pessoais podem ser inúteis se o usuário aceita termos de uso confusos pensando que aquilo é necessário para conseguir usar seu equipamento, como se todos os itens de licenças de software fossem algo necessário para os próprios sistemas funcionarem. A escolha por usar Software Livre, como Lineage OS ou Linux, podem mitigar determinados abusos, inclusive temos até placas-mãe que veem com programas livres para seu funcionamento antes de iniciar o SO, mas hoje os próprios processadores têm software funcionando dentro deles que também é proprietário, o chamado ‘microcódigo’.

Esse cenário merece a atenção de todos, e por enquanto podemos evitar que usem nossos recursos e energia sem nosso entendimento. No futuro provavelmente teremos opções abertas e auditáveis de hardware com o avanço de projetos como RISC-V e OpenROAD; esse último incentiva cooperação e liberdade de design de processador, ou seja, hardware livre e auditável no nível do componente eletrônico, com chances de termos equipamentos completamente sem segredos nos próximos vinte anos. Diante o exposto, faz-se importante sabermos o que vem com IA embutida nos equipamentos atualmente e a única dica útil nesse sentido é ler o manual do fabricante e consultar a Web, visto que até geladeiras e calçados podem ter IA atualmente. Se você tem necessidade de uso de IA para análise de dados, provavelmente é melhor comprar um equipamento com uma placa de vídeo sofisticada a um processador com IA.

Como é tudo muito novo nessa incursão de equipamentos com IA em nossos lares e nossas vidas, em vez de uma ordem de estudo segue algumas sugestões de tópicos: ‘IA em biometria de smartphones’, ‘placas de vídeo com foco em IA’, e ‘PC com IA’. Com essas pesquisas é esperado que tenhamos um mínimo de conhecimento para tomada de decisão dos próximos equipamentos que formos comprar; e tomara que tenhamos escolhas.

Boa pesquisa a todos!

*Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo

Em um blog de tecnologia o autor explica com entusiasmo como a IA vai literalmente monitorar e gravar todas as ações do usuário: “Estes computadores vão ter um processador neural integrado, possibilitando que novas ferramentas, como o Recall, que utiliza IA para gerar “memória fotográfica”, faça pesquisas em relação a tudo que é realizado, falado e visualizado no PC. Dessa maneira, o Recall recupera informações e cria um histórico bem detalhado de uso de documentos, sites, mensagens enviadas e recebidas, além de reuniões e outros registros.”