Por Z1010010

Mês passado, foi feita nesta coluna uma longa exposição sobre a comunicação distribuída. Porque restrita ao nível conceitual e lógico, certamente terá provocado em alguns ânsia por aplicações práticas daquele modelo. Foi feita também a ressalva de que boa parte das tecnologias que compõem o ecossistema da comunicação distribuída ainda é experimental: ou funciona com muitos erros e falhas, ou depende de um conhecimento técnico muito avançado para sua configuração e uso adequados. Neste mês, serão apresentadas algumas de suas aplicações em situações práticas; no mês que vem, serão apresentados alguns programas e aplicativos já bastante funcionais.

Os casos a seguir são relatos muito resumidos de usos reais de comunicação distribuída, anonimizados para não chamar atenção indevida para certas situações que ou bem já se encerraram, mas envolve segurança pessoal, ou bem é melhor que permaneçam como estão até hoje: desconhecidas do público.

Caso 1

Neide e Bruna são grandes amigas que moram em prédios do mesmo conjunto habitacional, uma defronte à outra. Neide, estoquista soropositiva que já estava desempregada há dois anos antes da pandemia, está seguindo com extremo rigor as medidas de isolamento social. É Bruna quem ajuda Neide com compras e tudo o mais que ela precisaria fazer fora de casa, mas como nos primeiros meses do isolamento social a internet no bairro, que já não era boa, ficou muito pior, chegaram a passar uma semana sem se falar senão nos momentos em que Bruna trazia compras para Neide. Neide começou a desenvolver depressão, pois mora sozinha e não tem com quem conversar. O celular ajuda, mas os créditos de Neide sempre acabam rápido, e como o auxílio emergencial mal dá para pagar comida e contas, Neide, que chegou a passar fome nos primeiros meses do isolamento, preferiu deixar os créditos do celular para emergências, assim reduzindo ainda mais sua vida social. O wifi de Bruna alcança o apartamento de Neide, mas apesar disso o sinal da internet (não o do modem) vive caindo. As duas instalaram em seus celulares um aplicativo de comunicação distribuída; com isso, usam a rede local criada pelo modem de Bruna para que Neide não se sinta mais tão isolada, reduzindo a dependência do sinal de internet. Quanto Neide envia uma mensagem a Bruna, várias tecnologias — como torrent, distributed hash tables (DHT), routing information base (RIB) e outras, usadas de modo diferente por cada aplicativo, embora se esteja caminhando lentamente para a padronização — são usadas para “indicar” ao aparelho de Neide “onde está” o aparelho de Bruna na internet. Localizado este último, o aparelho de Neide transmite-lhe diretamente a mensagem, ponto-a-ponto, par-a-par, peer-to-peer, sem qualquer intermediário. Graças à sinergia proporcionada pela tecnologia par-a-par, em que o “peso” de cada transmissão de dados é dividido entre todos, Neide e Bruna conseguem fazer chamadas de vídeo de excelente qualidade entre si quase todos os dias, mesmo quando a internet está ruim.

Caso 2

Camila está fazendo trilhas na mata, numa área onde não há sinal de celular. Jamile e Vânia, suas companheiras de viagem, também estão conectadas ao celular de Camila por um aplicativo de comunicação distribuída. Todas elas têm Marcela em seus contatos. Camila quer passar mais alguns dias na mata com Jamile, mas gostaria de enviar a Marcela fotos das belíssimas paisagens. Ela usa o aplicativo e envia as fotos ao aparelho de Marcela (os métodos variam de aplicativo a aplicativo). Como Vânia está retornando à cidade, e à pousada onde ficam, conectou-se à internet; com isso, as fotos de Camila que haviam sido transmitidas primeiro a seu celular foram encaminhadas a Marcela. Ao recebê-las, Marcela mandou uma mensagem de agradecimento a Camila, que o celular de Vânia guardou. Quando Vânia retornou à mata e encontrou-se novamente com Bruna, seu celular transmitiu ao de Camila a mensagem de Marcela. E assim esse método de comunicação com um celular agindo como “carteiro” seguiu o fluxo até que Camila retornasse a uma área com sinal de internet, quando pôde voltar a comunicar-se com Marcela diretamente.

Caso 3

Irene está escondida de todos. Testemunha de um crime cometido por policiais, vive com o celular desligado. Ela tem certeza que a linha está grampeada, e tem medo de usar Whatsapp porque ouviu dizer que a polícia sabe como invadi-lo. Sente muitas saudades dos filhos. Sente-se sozinha. Daniele, companheira que a está ajudando nesse momento difícil, sabe que policiais a seguem para descobrir onde está Irene. Ninguém confia na polícia. Para driblar a perseguição, Daniele montou um esquema baseado em aplicativos de comunicação distribuída. Primeiro, providenciou a instalação de um desses no celular de Irene, conectando o perfil de Irene neste aplicativo ao seu próprio, e também aos de um círculo restrito de pessoas. Também passou um recado bem explícito a Irene: tirar o chip do aparelho, desligar os serviços de localização do Google e nunca, em hipótese alguma, conectá-lo ao wifi ou ao GPS. Depois, instalou o mesmo aplicativo nos celulares daquele grupo de pessoas, e conectou o perfil de Irene aos deles. Irene passou a usar o aplicativo todos os dias para contar como está se sentindo, e receber notícias de outras pessoas. Tudo o que escreve fica dentro do aparelho. Num horário combinado, Irene liga o Bluetooth. Do lado de fora da casa, uma das pessoas que tem o mesmo aplicativo instalado também liga o Bluetooth de seu celular e passa andando pelo lado de fora da casa, sem entrar. Seus aparelhos também estão desligados, sem chip, sem wifi e sem GPS. No primeiro dia, Daniele passou em frente à casa, como combinado, andando devagar e tranquilamente. Nem precisou entrar; o Bluetooth colocou seu celular e o de Irene em contato; este último recebeu as mensagens do exterior por meio do aparelho de Daniele, que por sua vez recebeu as mensagens de Irene. Daniele voltou à própria casa, colocou o chip em seu aparelho e ligou-o novamente ao wifi; reconectado à internet, o aparelho distribuiu as mensagens de Irene a seus destinatários, que começaram a interagir com o perfil de Irene. No outro dia, foi Ximena a fazer o mesmo processo. E assim, revezando-se, as companheiras de Irene mantiveram-na escondida num lugar seguro ao mesmo tempo em que mantinham-se em contato com ela sem qualquer contato físico, e minimizando ao máximo os rastros digitais da localização de Irene.

Caso 4

No bairro onde Germana mora o sinal de celular sempre foi muito ruim e nunca houve internet banda larga de qualidade, até a chegada de um grupo que ela chamava de “os hippies”, que moram numa velha casa abandonada onde instalaram placas fotovoltaicas, furaram um poço artesiano e instalaram o primeiro nó de uma rede mesh que foi aos poucos sendo estendida para várias casas, depois ruas inteiras, e agora cobre o bairro quase todo. (Mais sobre redes mesh será visto em outra etapa desta série; é como se fosse uma “rede em separado”, que pode ou não conectar-se à “internet normal”.) Germana pediu a eles para entrar na rede, e em alguns meses, que envolveram a instalação, a participação nas assembleias da rede, a definição de sua participação na arquitetura social da rede etc., Germana estava plenamente integrada. Primeiro estranhou, porque as redes sociais ali não tinham propaganda, nem gente famosa para seguir, mas aos poucos acostumou-se a relacionar-se mais com seus vizinhos que com desconhecidos. Graças a essa rede mesh e a vários aplicativos de comunicação distribuída, Germana hoje consegue fazer pesquisas para a escola, fazer ligações de graça para as pessoas que usam o mesmo aplicativo (dentro ou fora do alcance da rede mesh), organizar-se à distância com outros jovens para apoiar idosos na pandemia, e namorar muito.

Caso 5

Olívia vive num país onde o governo bloqueou o sinal de celulares perto do prédio onde funciona o Legislativo nacional e ameaça “desligar” a internet do país, tudo por causa de uma onda fortíssima de protestos em que ela participa ativamente. Os protestos não acabaram porque milhares de ativistas passaram a comunicar-se usando vários métodos e aplicativos baseados na comunicação distribuída. Um método: na universidade onde a irmã de Olívia estuda, a rede wifi de “visitantes” não conecta mais à internet, mas ainda está de pé. Com isso, Olívia e outros passaram a frequentá-la para conectar-se a esta rede e, por estarem numa rede em comum, comunicam-se entre si como se a internet estivesse funcionando. Outro método: durante os protestos, além de usarem Bluetooth para conectarem-se uns aos outros e coordenarem-se a uma distância que varia entre 10 a 20 metros a depender do lugar (obstáculos físicos e certos aparelhos elétricos reduzem o alcance, pois Bluetooth é rádio), alguns ativistas mais inteirados na área de tecnologia, como Olívia, criaram vários meios de fazer funcionar redes wifi portáteis e abertas a partir de aparelhos em suas mochilas, criando assim uma espécie de “malha” de pontos wifi de pequeno alcance abertos e sobrepostos.

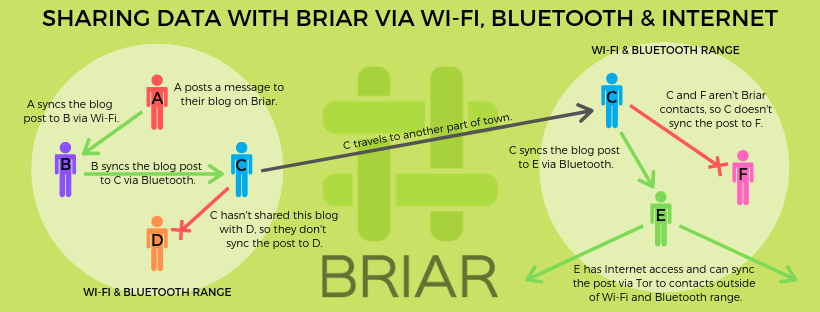

Por trás de todos os programas e aplicativos usados nas situações acima, a mesma topologia de rede em malha permite a um usuário comunicar-se com outros mesmo quando não há internet disponível, ou quando seu uso não é desejável.

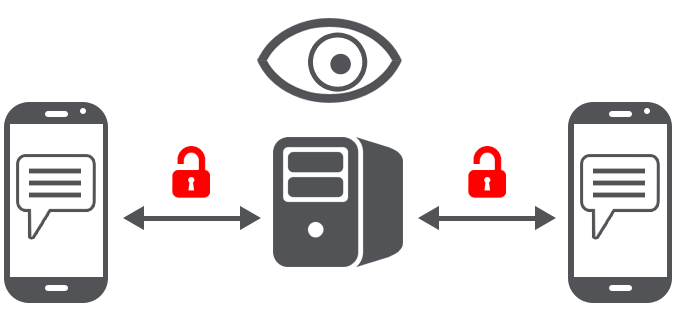

(Legenda: Modelo centralizado de comunicação facilita vigilância.)

(Legenda: Modelo centralizado de comunicação facilita vigilância.)

Tendo visto esses exemplos, qual a vantagem de trocar um aplicativo mais conhecido, como Whatsapp, Telegram ou Signal, por um menos conhecido que faz praticamente as mesmas funcionalidades básicas? Embora Signal continue altamente recomendado por suas robustas características de segurança (e o Whatsapp não), estes aplicativos diferenciam-se não por funcionalidades básicas ou por melhorias significativas na experiência de usuário como sticker diferentes ou animações mais bonitas, mas pela tecnologia que os faz funcionar e garante-lhes:

- Privacidade: todas as comunicações são criptografadas por padrão, e a natureza par-a-par de sua tecnologia faz com que a comunicação seja feita diretamente de aparelho a aparelho, sem intermediários, reduzindo as possibilidades de ataques. Quando há alguma estrutura central necessária a seu funcionamento, são apenas aquelas necessárias para estabelecer uma conexão ponto-a-ponto, ou para dar o “pontapé inicial” (bootstrap) para que certas tecnologias ponto-a-ponto possam ser “inseridas” na malha formada pelos usuários.

- Escalabilidade: graças à topologia de rede e às tecnologias empregues para que tais aplicativos funcionem, similares ao torrent, na medida em que mais e mais pares conectam-se, maior é o poder da divisão de trabalho entre as máquinas conectadas, permitindo transferências de arquivo mais rápidas, chamadas de vídeo e áudio com maior qualidade, maior capacidade de suportar conferências com grande número de pessoas sem derrubar a chamada, e menor necessidade de conexão mais rápida para garantia da qualidade na chamada.

- Resiliência: graças à mesma topologia e tecnologias, na medida em que esses programas e aplicativos não dependem de servidores centrais para conectar seus usuários, cada novo usuário que entra ajuda a “rede” a suportar maior carga de transferência de dados — diferentemente de aplicativos como Signal, Telegram, Whatsapp ou mesmo do excelente Jitsi que, por sua estrutura centralizada, podem inclusive “cair” e passar horas ou dias fora do ar a cada novo problema técnico nos servidores ou a cada pico de crescimento causado por um “surto” de novos usuários.

- Autonomia: como esses aplicativos não precisam necessariamente da internet para conectar seus usuários, pois pode conectar-se por meio de redes locais, estabelece assim possibilidades para o uso em cenários em que a comunicação é necessária, mas a conexão à internet não é possível ou recomendada.

(Legenda: Um esquema de comunicação descentralizada usando o aplicativo Briar. Este modelo de distribuição de informações é comum a toda comunicação distribuída.)

Quais as desvantagens de usar programas e aplicativos de comunicação distribuída?

- Pequena presença junto a um público mais amplo: como “ninguém” usa esses programas/aplicativos, isso é um desestímulo a que mais gente os use; como consequência, a base de usuários cresce muito lentamente, e portanto “ninguém” usa esses programas/aplicativos. Este círculo vicioso resume a situação, e merecerá comentário extenso na forma de um próximo artigo nesta série. Por isso, a eficácia da comunicação distribuída só se fará sentir com maior destaque num contexto em que exista compartimentação planejada de comunicação, que será tema de um artigo nesta série.

- Tecnologias não federadas: na medida em que as tecnologias por trás da comunicação distribuída ainda estão em desenvolvimento, tudo indica que ainda não foi possível encontrar um meio para que usuários de um programa/aplicativo comuniquem-se com os de outros. Quer dizer: enquanto um usuário de e-mail Riseup “conversa” com um usuário de GMail, um usuário de Jami (por exemplo) só “conversa” com pessoas cadastradas no Jami. Embora isso não seja tão diferente dos “cercadinhos” do Whatsapp, Facebook, Instagram, Meet e outros dos GAFAM, na comunicação distribuída existe tanto o potencial tecnológico quanto o desejo dos desenvolvedores de que esses “cercadinhos” sejam uma etapa provisória; federar as tecnologias de comunicação distribuída em torno de protocolos abertos — especialmente se encontrada uma solução para resolver a chamada “criptografia encaminhada” (forward secrecy) sem a necessidade de “cercadinhos” — poderá ser um dos últimos desafios para uma internet realmente descentralizada.

- Alto consumo de bateria: especialmente em celulares, aplicativos de comunicação distribuída costumam evitar o uso de certos serviços da Google que comprometeriam a privacidade e segurança; isso afeta algumas funcionalidades, como a localização de usuários pelos demais e a notificação em segundo plano (quando o aplicativo está “fechado”). Enquanto as equipes de desenvolvimento desses aplicativos não conseguem construir soluções melhores, a solução é mantê-los sempre ativos, ligados, e desligar a otimização de bateria para esses aplicativos. Isso tem consequências. A primeira delas: a depender do programa/aplicativo, a comunicação sincronizada só é possível quando ambas as “pontas” estão online; se uma delas desconecta-se, a depender do programa/aplicativo a comunicação pode tornar-se assíncrona, como num e-mail. Ou seja: enquanto Maria não se conectar ao programa/aplicativo de Andréa via internet, wifi ou Bluetooth, ou enquanto Maria não deixar o programa/aplicativo ligado e rodando em seu aparelho, ela não receberá as mensagens enviadas por Andréa, que ficarão guardadas no aparelho desta última até que uma conexão permita sua transmissão. A segunda consequência é o aumento no consumo energético, o que resulta em necessidade de carregar a bateria dos aparelhos com maior frequência.

- Maior responsabilidade dos usuários por seus dados: programas/aplicativos de comunicação não recolhem informações/dados de seus usuários, porque elas ficam guardadas lá onde eles criaram suas respectivas contas. Embora as formas como se guarda mudem de softtware para software, essa é uma característica compartilhada que torna os usuários totalmente responsáveis pela custódia, segurança e privacidade de seus próprios dados. Um exemplo dessa responsabilidade: se você perder seu login ou sua senha, em alguns softwares isso significa a total perda de acesso à conta e aos dados. Ainda existe uma crônica deficiência por parte dos desenvolvedores em explicitar essa transferência de responsabilidade, ou de embutir no próprio software meios para facilitar a usuários menos experientes a gestão de seus próprios dados, com rotinas de backup, portabilidade de dados entre aparelhos diferentes ou meios para recuperação de login e senha quando necessário.

No mês que vem serão apresentados alguns dos programas e aplicativos usados nessas situações — inclusive nas mais extremas. Sua apresentação não implica em qualquer endosso por questões técnicas, ou preferência como resultado de comparações mais profundas com outros programas/aplicativos; o único critério foi terem sido usados nos casos acima. Qualquer outra solução de software capaz de desempenhar as mesmas tarefas é bem-vinda, e pode ser deixada nos comentários deste artigo ou do próximo, a ser publicado mês que vem.

Quero ver é os aplicativos! Tá teoria demais, quero prática.

Existir

“É foda, é foda… fico confusa sobre como existir pelo ciberespaço”

Fonte: Agência Ana se Notícias Anarquistas