Por Z1010010

Questões alheias a nossa vontade levaram-nos a interromper a produção dessa série, que retomamos com as nossas desculpas. Seria interessante, antes de prosseguir, retomar alguns assuntos:

1) Na primeira parte desta série, perguntamos: é possível para ativistas manter algum nível de privacidade? É possível para dissidentes políticos construir qualquer ação sem ter de recorrer à vida off-the-grid e condenar-se à impotência? Dissemos que a expressão “construir o nosso terreno”, encontrada num artigo de João Bernardo, deu o que pensar, pois o cuidado individual com a própria segurança nos meios digitais é um primeiro passo neste sentido, mas é pouco, dependem em alguma medida de usar infraestruturas de software e de hardware sob controle dos GAFAM (Google, Amazon, Facebook, Apple, Microsoft). Levar a sério a ideia de “construir o nosso terreno” nos meios digitais exige sobretudo reconquistar o software e o hardware necessários para garantia da segurança dos dissidentes. São tecnologias alternativas pouco conhecidas, ao alcance de qualquer um, e nenhuma delas é “ilegal”.

2) Na segunda parte desta série, discutimos o que é um servidor. A partir daí, apresentamos a tendência recente da self-hosting (“auto-hospedagem”, ou “hospedagem por conta própria”) como uma saída possível para quem tenha recursos e domine minimamente os aspectos técnicos envolvidos. Com estas limitações, discutimos rapidamente como um servidor ativista pode ser uma ferramenta tecnológica importante para quem busca construir o próprio terreno em ambiente digital, em especial quando enraizado em projetos políticos de longo prazo. Discutiu-se também, de modo muito rápido, a compartimentação de comunicação como uma tática possível para atuação em meio digital, usando as ferramentas dos GAFAM para certos contatos públicos e divulgação, e as ferramentas hospedadas em servidores ativistas para toda a comunicação interna e ferramentas digitais necessárias para o funcionamento cotidiano da organização.

3) Na terceira, quarta e quinta parte desta série, discutimos longamente o conceito e a prática da comunicação descentralizada como uma alternativa tecnológica radical ao modelo hipercentralizado promovido pelas GAFAM. Apresentamos o salto tecnológico e as alternativas representadas por este modelo, desde o ponto de vista teórico (que, de fato, exige algum esforço de imaginação) até aplicações práticas, incluindo algumas indicações de software para quem os queira usar em ambiente de testes, individualmente ou com outras pessoas interessadas no tema.

Pelo pouco retorno que tivemos – retorno aliás muito grato e bem-vindo porque não escrevemos pedindo retorno a ninguém – observamos que há uma tendência, nos meios ativistas, a criar uma cultura que incentiva o uso de determinados softwares cuja reputação espraia-se desde especialistas até o usuário comum. A difusão de ideias funciona, realmente, assim, mas há dois problemas neste caso: primeiro, os não-especialistas desenvolvem a tendência de aceitar acriticamente as recomendações dos especialistas; segundo, os especialistas envolvidos costumam apresentar alternativas no campo do software, mas pouco ou nada apresentam no campo do hardware.

Antes de prosseguir, atenção: nenhum especialista em software deixa de indicar soluções de hardware por sacanagem, porque quer controlar as pessoas, nada disso. Fazem o que pedem: se pedem indicação de um software que respeite a privacidade, indicam o software. Quem pede indicação de um aplicativo legal não pediu um curso de informática e hardware de quebra. Do nosso ponto de vista, o problema é outro.

A informática em geral é assunto que só ocupa as manchetes dos jornais quando falha. Megavazamentos de dados indicam falhas de segurança por parte de quem precisaria manter nossos dados pessoais sob o mais absoluto sigilo. Quando serviços ligados aos GAFAM enfrentam falhas críticas, como ocorreu com o Facebook recentemente, a imprensa entra rapidamente em modo de alerta, porque número cada vez maior de pessoas e empresas depende deles para auxiliar na vida social.

Como é quase sempre a imprensa quem pauta os debates públicos ou amplifica o alcance de debates surgidos fora de seu controle, uma análise rápida do noticiário sobre as falhas de software e hardware, desde as falhas na segurança de dados até as falhas no funcionamento propriamente dito, evidencia um grande pressuposto: a informática, tal como está, funciona, tanto no hardware quanto no software, e “em time que está ganhando não se mexe”. Do nosso ponto de vista, ocupados como estamos construir nosso terreno no mundo digital, a questão, cabe perguntar: “funciona” para quem, e para quê?

As cinco primeiras partes desta série indicam, do ponto de vista do software, que a informática do modelo altamente centralizador dos GAFAM funciona para acessar informações que, de outro modo, não seriam fornecidas por ninguém; as alternativas de software apresentadas respondem a este desafio não porque são intrinsecamente “boas”, mas porque servem à finalidade de radicalizar a descentralização da internet.

Nesta sexta parte, indicaremos que, do ponto de vista do hardware, a estrutura altamente centralizada por trás da internet responde a objetivos econômicos e geopolíticos; para construir uma internet menos dependente de tais objetivos, existem alternativas de hardware capazes de criar redes de alcance local, que podem inclusive dialogar entre si para construir “redes de redes” e mesmo redes comunitárias de telecomunicação. Para isso, vamos falar de três coisas: o protocolo TCP/IP, seu modem, e os provedores de acesso à internet.

O protocolo TCP/IP: ferramenta para comunicação humana por meio de máquinas

Muito tempo atrás, para que uma máquina “conversasse” com a outra era preciso conectá-las diretamente por meio de cabos. Para que as máquinas “conversassem” entre si, era preciso estabelecer algo como um sistema de regras – sintaxe, semântica, sincronização de informação e, caso necessário, métodos para remediar erros – que permitisse transmitir informação entre elas. Parece a construção de uma linguagem num diálogo humano; mas afinal, o que é o diálogo entre computadores além de um diálogo humano intermediado por máquinas?

Este “sistema de regras” é conhecido pelo nome técnico de protocolo. Ele pode envolver somente as máquinas (o hardware), somente os programas e aplicativos (o software), ou, o que é mais comum, envolver ambos (hardware e software). Circuitos elétricos, especificações técnicas padrão para certos aparelhos, requisitos para o funcionamento de linguagens de software, tudo o necessário para que máquinas se comuniquem deve estar previsto num protocolo.

À medida em que novas necessidades impunham colocar para “conversar” máquinas criadas para atender necessidades muito diferentes, ou para uso por organizações diferentes, era preciso encontrar o protocolo adequado para permitir este “diálogo”. Entre os anos 1970 e 1990 havia intensa disputa em torno de qual seria o protocolo a padronizar para o “diálogo” entre computadores do mundo inteiro: naquele momento, havia redes governamentais (ARPANET, dos EUA; Akademset e RELCOM, da URSS; NPL, da Grã-Bretanha; CYCLADES, da França; RETD, da Espanha; entre outras) e corporativas (Systems Network Infrastructure, da IBM; DECnet, da Digital Equipment Corporation), mas suas especificações técnicas tinham poucas compatibilidades.

Com isso, especialistas envolvidos na construção de tecnologias hoje pouco conhecidas – como os protocolos para a Interconexão de Sistemas Abertos (Open System Interconnection protocols – OSI), o protocolo X.25 e outros – debateram intensamente os protocolos a serem transformados em padrão internacional. Graças a fatores como a adoção por gigantes das telecomunicações e informática como IBM, DEC e AT&T, saiu como vencedor desta verdadeira guerra dos protocolos aquele conhecido como Conjunto de Protocolos da Internet (Internet Protocol suite, ou TCP/IP), formado pelo Protocolo de Controle de Transmissão (Transmission Control Protocol, TCP) e pelo Protocolo de Internet (Internet Protocol, IP) propriamente dito.

Figura 1: Modelo OSI e protocolo TCP/IP.

(Por isso, sempre que alguém falar da China ou da Rússia como modelos para um desenvolvimento da internet “autônomo”, “autóctone”, “anti-imperialista” ou o que for, tenha em mente que toda a internet na China e na Rússia segue os mesmos protocolos internacionais de comunicação; a disputa se dá em torno da infraestrutura como servidores, cabeamento etc., e da possibilidade de usar certas tecnologias para “desligar” a conexão entre a internet desses países e a internet global. Voltaremos a este assunto na parte seguinte desta série.)

Os assuntos apresentados até o momento têm consequências diretas sobre um aparelho para o qual você só dá atenção quando pifa: seu modem.

Seu modem, e sua intranet

Para entender um pouco do funcionamento da internet, vamos começar pelo seu acesso à internet, de seu computador ou celular.

Quando quer procurar qualquer coisa na internet, você precisa comprar de alguém este acesso; sem pagar pelo acesso, seu computador é só uma máquina de escrever melhorada, e seu smartphone é só um tijolão de bolso que liga e faz SMS. (Estamos, evidentemente, exagerando.) Você compra o acesso de algum provedor de serviços de internet (internet service provider, ou ISP), que para este artigo vamos restringir aos chamados provedores de acesso. Por enquanto, guarde esta informação; sua conexão à internet servirá como “porta de entrada” para assuntos mais complexos, se você prestar bastante atenção.

OK, você comprou o pacote de dados do provedor de acesso Mercúrio. Está com tudo pronto para começar sua vida online. E é isso o que você faz: pesquisa, acessa redes sociais, faz compras, manda e-mails, organiza-se com outras pessoas…

Digamos que seja uma conexão doméstica, com modem wifi. Ali você conecta seu computador e seu smartphone, e dá a senha a quem visite sua casa. Agora, você saiu de casa. Seu celular desconectou-se do wifi fornecido pela operadora Mercúrio, e passou a acessar a internet por meio do plano de dados da operadora Hermes. Você, como qualquer pessoa que não tem aquele plano mais parrudo da operadora Hermes, faz o possível durante o dia para não consumir o pacote de dados de seu celular. Foi, digamos, para o trabalho. Lá tem wifi, onde você se conecta sempre que chega. Na hora do almoço, como é aniversário de uma colega, em vez de fazer o tradicional pedido por aplicativo saíram para almoçar rapidinho num restaurante próximo, cuja senha do wifi você, é claro, já pediu para se conectar. Ao retornar ao trabalho, seu celular, a esta altura já desconectado do wifi do restaurante, conectou-se novamente ao wifi do trabalho. Ao final do expediente, você saiu correndo para a faculdade e, consequentemente, desconectou-se do wifi do trabalho; a faculdade, aliás, te dá acesso ao wifi como parte da mensalidade, e você aproveita para poupar seus créditos. Terminou a aula, você voltou para casa, e retornou a seu wifi. Ufa! Assim você guardou aqueles poucos gigabytes mensais de seu plano de dados para uma emergência, ou para quando precisar usar seu computador num lugar sem internet.

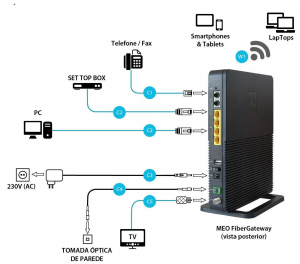

Figura 2: modem e roteador reunidos no mesmo aparelho (neste caso, um gateway).

Figura 3: modem e roteador separados.

É claro que você fez o que estava a seu alcance para continuar acessando a internet sem consumir seu plano de dados. É esse seu objetivo, somente. É um objetivo muito justo, para o qual você precisa apenas entender que conectar-se a uma rede wifi interrompe o consumo do pacote de dados do celular. Essa é apenas a aparência da questão; superficial como seja esse entendimento, ele te dá os elementos suficientes para que você entenda por que a internet não precisaria ser, necessariamente, centralizada, e como se pode construir alternativas à hierarquização e centralização da rede. Os detalhes técnicos por trás da sua vida online, até aqui, permanecem um mistério, assim como é misteriosa para tantos a energia elétrica que chega às residências vinda sabe-se lá de onde, produzida por sabe-se lá quais meios e sabe-se lá por quem, a um custo sabe-se lá qual. A partir daqui, vamos desvelar um pouco desse mistério. (Recomenda-se reler a parte 3 desta série antes de prosseguir, pois algum vocabulário técnico dela será retomado adiante.)

As máquinas conectadas à internet – computadores, smartphones, tablets, smart watches, máquinas de lavar, fornos micro-ondas, geladeiras, automóveis, aviões etc. – “conversam” principalmente por meio do protocolo TCP/IP. A julgar pela propaganda, o que o provedor de acesso te vende é somente o acesso à internet, mas ao te alugar um modem (serviço incluso no pacote) o provedor te permite criar uma rede doméstica com base no protocolo TCP/IP, por meio da qual todas as máquinas conectadas a seu modem formam uma rede única, singular, particular, e relativamente isolada da internet. (Sim, você pode comprar um modem de sua preferência e devolver o modem da operadora, mas só faça isso se conhecer o suficiente de administração de redes!)

Com isso, se você ainda não sabia, acabou de descobrir que, além da conexão à internet, seu modem também cria uma rede de área local (local area network, ou LAN), que vamos chamar aqui, para simplificar, de rede doméstica. Isso acontece porque os modems atuais incorporaram há bastante tempo outro pequeno aparelho, um minúsculo computador dedicado a gerenciar tráfego de rede: o roteador. Imagine uma casa onde existem uma impressora, um computador, uma smart TV e três celulares; para fazê-los “conversar” por meio de cabos, seria preciso conectar quatro cabos a cada aparelho, resultando num emaranhado de vinte e quatro cabos a entulhar o ambiente. O roteador elimina a necessidade de conexão direta entre as máquinas; com ele, nesse mesmo exemplo, bastaria um cabo por máquina, conectando cada uma ao roteador, para que ele gerenciasse o fluxo de dados entre todas as máquinas da rede, permitindo-lhes “conversar” entre si sem multiplicar o número de cabos. Você pode não perceber a quantidade de conexões de um roteador, mas basta substituir cada um desses cabos por uma conexão wifi, e o resultado é o mesmo: o roteador age como uma espécie de “guarda de trânsito” pelas “vias” (conexões) da rede, permitindo ou proibindo o fluxo para um lado e para o outro, e também como um “carteiro”, porque recebe os dados para entregar num endereço conhecido.

É por isso, por exemplo, que impressoras wifi podem imprimir diretamente dos celulares, ou que um celular com sistema Android pode se conectar a uma smart TV ou a um aparelho de reprodução de mídia digital: como essas máquinas estão conectadas ao mesmo modem, reconhecem-se umas às outras como estando na mesma rede, e permitem conectar-se umas às outras de acordo com as especificações técnicas de cada uma. Essa rede doméstica permite que exista tráfego “da rede para fora”, garantindo assim seu acesso à internet; mas o tráfego “de fora para a rede” exige algumas configurações adicionais, como abertura de portas (port forwarding) e firewall.

Figura 4: diagrama simplificado de uma rede LAN. O modem é a “porta” desta rede para a internet, e vice-versa.

Um mundo de intranets sobrepostas

Antes de prosseguir, propomos uma experiência: ao deslocar-se de casa para o trabalho, se o ambiente ao redor for seguro, abra o menu de wifi de seu celular e veja quantas redes aparecem ao longo do caminho. Você verá várias redes aparecendo com um “cadeado”, significando que precisam de senha. A depender do lugar, podem aparecer muitas redes ao mesmo tempo. A razão é simples: apesar de havermos contratado o aluguel de um modem/roteador para alcançar somente nossa casa, um modem bem posicionado e sem qualquer obstáculo (paredes, interferência de eletrodomésticos) é capaz de distribuir sinal de rede a um raio de até cem metros, embora o mais comum (com os obstáculos) seja distribuí-lo a um raio de vinte a cinquenta metros. (A experiência cotidiana com mau sinal de wifi em nossas casas parece indicar o contrário, mas é assim mesmo que a distribuição de sinal por modem wifi funciona.) Resíduos desse sinal doméstico chegam facilmente à casa de nossos vizinhos, e mesmo à rua.

Como o protocolo TCP/IP que permite o “diálogo” entre máquinas na internet tornou-se quase um padrão internacional (porque o padrão internacional, de verdade, é o protocolo OSI, mais complexo), se você tivesse a senha de qualquer dessas redes, poderia desconectar seu aparelho de sua rede doméstica e conectá-lo a qualquer delas. É exatamente isso o que você faz ao conectar suas máquinas à rede do seu trabalho, à do restaurante, à da faculdade. Em alguns casos, é assim que vizinhos rateiam a internet: o modem fica na casa de um, a senha e a conta são compartilhadas por todos. Não é necessário configurar mais nada, basta login e senha, ou mesmo só a senha. A tecnologia por trás dos protocolos de comunicação faz a “mágica” acontecer: a padronização permite o diálogo entre todas as máquinas construídas segundo as normas do protocolo, e facilita a passagem das máquinas de uma rede à outra sem maiores dificuldades. Naquilo que é mais essencial, sua rede doméstica é muito parecida, às vezes quase igual à rede de seu trabalho, da faculdade, do restaurante, ou outras.

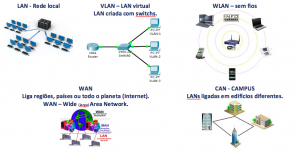

Figura 5: redes LAN (abrangência local), CAN (abrangência de um campus universitário) e WAN (abrangência ampla, tendendo a mundial).

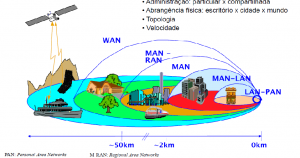

Figura 6: redes PAN (pessoal), LAN (local), MAN (metropolitana), RAN (regional) e WAN (abrangência ampla). Quanto maior a abrangência, mais complexas as tecnologias de conexão entre redes.

Isso levanta uma questão: se seu celular “descobre” a smart TV em sua rede wifi doméstica, é possível que alguém “descubra” seu celular ou computador na rede de seu trabalho, da faculdade, do restaurante, ou em outras redes de acesso público? Sim, é possível. Ao conectar seu computador ou celular, digamos, ao wifi do trabalho, você os conectou, na verdade, não só à internet, mas a toda a rede de computadores do seu local de trabalho. Mesma coisa ao conectar ao wifi do restaurante e da universidade: ao entrar nessas redes abertas ao público, pode-se tanto acessar a internet quanto descobrir quais outras máquinas estão conectadas a ela – e, com um pouco de sorte e as técnicas adequadas, invadi-las. Isso acontece porque quando você acessa a internet pela rede wifi dos outros, na verdade está acessando uma LAN muito parecida (nessa descrição mais geral) com sua rede doméstica. (Por isso especialistas em segurança não recomendam usar wifi de redes públicas!)

A internet não é outra coisa além disso: um colossal emaranhado de cabos, satélites, antenas, transmissores, servidores… que colocam em diálogo esse mundo de LAN (e outras redes) sobrepostas. Olhe com cuidado para a palavra: internet significa “entre redes” (inter, latim para “entre”; net, inglês para “rede”). No mundo, são quase 60 mil redes diferentes, sob gestões técnicas e administrativas diferentes: algumas conectam usuários, outras fornecem ligações de longa distância e backbones (digamos, os “carregadores de piano” da internet), e outras hospedam conteúdo e serviços. Ao abrir um site ou uma rede social, ao enviar uma mensagem, ao usar a internet por qualquer meio, você não faz outra coisa além de colocar uma máquina, situada numa certa rede, para “conversar” com outra, situada em outra rede.

Internet como rede hierarquizada de redes

Agora parta dessas constatações e vamos abstrair um pouco. Se a internet pode ser entendida como a infraestrutura que conecta diferentes redes de computadores, como essas redes se comunicam entre si? Diretamente?

Aqui volta à cena seu velho conhecido: o modem, especialmente em sua função de roteador de tráfego. Vamos separar, nele, somente a função de roteador de tráfego, que nos interessa no momento. Na sua rede doméstica, é bem provável que seu roteador gerencie o tráfego de um ou dois celulares, talvez com um computador, ou uma impressora. Agora, imagine um apartamento grande, daqueles antigos no Centro, cujo aluguel é divido por um casal e duas pessoas solteiras; neste exemplo, pode haver, digamos, uns dois ou três computadores, uma smart TV, um videogame e uns quatro celulares. Mesmo neste cenário, o roteador ainda aguenta gerenciar o tráfego, porque em geral um aparelho desta natureza aguenta bem até quinze conexões wifi, sem contar as cabeadas. Quando existe necessidade de maior número de conexões, como num escritório de grande porte ou numa grande loja, a solução é simples: conectar um roteador no outro e multiplicar o número de conexões possíveis. Por este método, uma rede pode, em teoria, crescer indefinidamente (embora se torne cada vez mais difícil de gerenciar, pela sua complexidade).

Apesar de um potencial infinito de crescimento, nossa rede não é nada além disso: nossa. É uma rede particular, que atende a nossos interesses e necessidades. Outros têm redes como as nossas. Falta algo que ligue nossa intranet à intranet dos outros. Quem cumpre esse papel? O provedor de acesso, cujo serviço, na prática, é funcionar como um gigantesco roteador que nos conecta, por meio de uma linha telefônica ou cabos de fibra ótica dedicados, a todas as demais redes. No capitalismo, o preço da internet é o preço para custear a operação, a manutenção e a expansão desse serviço. Pense nele como um “pedágio” para viajar pelas estradas da informação.

Voltemos, por um instante, àquele provedor Mercúrio, cujo pacote mensal de acesso à internet você consome. Como tantos, você recorreu ao provedor Mercúrio porque é um provedor local, que cobra quase a mesma coisa que as grandes operadoras, tem um suporte técnico mais atencioso e é uma empresa local. (Em regiões dominadas pelo crime organizado, entretanto, esse provedor local pode não ser, exatamente, uma “escolha”.) Você costuma jogar online com uma pessoa do mesmo prédio onde você mora, mas a internet lá é fornecida pela operadora Hermes. Como vocês se comunicam, se estão conectados a provedores/“roteadores” diferentes, que criam, cada um, redes diferentes?

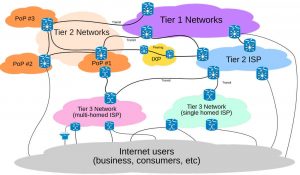

Figura 7: as camadas (tiers) de provedores da internet.

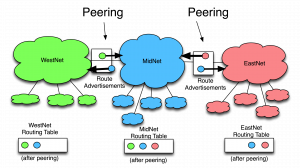

Figura 8: pareamento privado (peering), ou troca de tráfego bilateral entre provedores. A conexão entre as redes é física, por meio de cabos, roteadores etc.

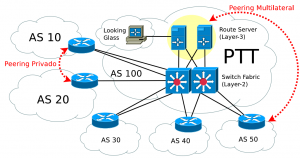

Figura 9: diagrama de um ponto de troca de tráfego (PTT). A troca de tráfego, aqui, é multilateral.

As operadoras Mercúrio e Hermes podem ter estabelecido um acordo de troca de tráfego (peering) entre si, permitindo que suas redes sejam conectadas diretamente e sem custo para qualquer das partes envolvidas. Podem, também, estabelecer contato por meio de um ponto de troca de tráfego (PTT, conhecido também como internet exchange point – IXP ou network access point -NAP). O mais comum é comprarem “trânsito” de um provedor maior, para assim alcançar usuários de outras redes. Vejamos o exemplo do provedor Mercúrio, que vamos estabelecer como um provedor local (Tier 3): ele “revende” aos usuários finais acesso à internet comprado de um provedor secundário (Tier 2), que chamaremos de Heimdall. É como se o provedor Mercúrio não conseguisse alcançar toda a internet, e precisasse comprar tráfego do roteador de Heimdall, que alcança mais longe. (É neste nível que se encontra a maioria das grandes operadoras do mercado brasileiro de telecomunicações.) Heimdall, por sua vez, também não consegue alcançar a internet toda; para consegui-lo, precisa comprar tráfego de um provedor primário (Tier 1), que chamaremos de Exu. Os gerentes do provedor Mercúrio poderiam comprar diretamente acesso do provedor Exu sem passar pelo provedor Heimdall, ou, por qualquer razão técnica, comprar “trânsito” de Exu por meio de Heimdall. Provedores do porte de Exu não precisam comprar “trânsito” de ninguém: conectam-se a qualquer ponto da internet por meio de sua própria rede, ou de acordos de troca de tráfego com outros provedores de mesmo nível. Os provedores primários são poucos no mundo, como se vê na Tabela 1:

Tabela 1: provedores primários de acesso a internet e seus países de origem

| Nome | País de origem |

| AT&T | Estados Unidos |

| Deutsche Telekom Global Carrier | Alemanha |

| GTT Communications | Estados Unidos |

| Liberty Global | Grã-Bretanha |

| Lumen Technologies (antigas Century Link, Global Crossing e Level 3 | Estados Unidos |

| NTT Communications | Japão |

| Orange | França |

| PCCW Global | China (Hong Kong) |

| China Telecom | China |

| T-Mobile US | Estados Unidos |

| Tata Communications (antiga Teleglobe) | Índia |

| Telecom Italia Sparkle (Seabone) | Itália |

| Telia Carrier | Suécia |

| Telxius (subsidiária da Telefônica) | Espanha |

| Verizon Enterprise Solutions (antiga UUNET) | Estados Unidos |

| Zayo Group (antiga AboveNet) | Estados Unidos |

Fonte: Wikipédia.

O tamanho da infraestrutura da internet é grande ao ponto de se tornar impossível correr por fora dela – o que não significa dizer que é impossível correr ao lado dela. É isso o que podem fazer as redes comunitárias de telecomunicação, que serão vistas na próxima parte desta série.

A arte em destaque é da autoria de Lygia Pape (1927-2004).

Debate necessário! Ninguém vê a infra. Prum usuário comum internet é o Fantástico Mundo de Bob. Tem coisa pesada por trás. A matéria nem triscou direito no problema, mas faz bem com o que fez. Parabéns!