Por Marcelo Tavares de Santanai

O aumento de dispositivos ligados à Internet e de violações de questões de privacidade exigem de nós cada vez mais conhecimento para nossa própria defesa. Recentemente me deparei com a questão de câmeras escondidas em apartamentos de aluguel, hotéis etc. e percebi que também é necessário ações contra vigilantismo doméstico. No entanto, comprar diversos aparelhos para detectar isso ou aquilo como alguns anúncios publicitários tentam nos induzir é um tanto exagerado, e podemos usar nossos smartphones para auxiliar nessa questão; pode até se tornar uma brincadeira com crianças se já se quiser introduzir essas questões na vida dela de modo lúdico. Por exemplo, como um rolo vazio de papel higiênico e uma lanterna podemos fazer um dispositivo que vai ajudar a encontrar o reflexo de lentes de câmeras escondidas, conforme encontrados tutoriais na Webii.

Outra coisa interessante de se fazer é conhecer os diversos sensores que um smartphone pode ter instalando aplicativos como o Physics Toolboxiii. Ao experimentar todos os sensores disponíveis no dispositivo, até entendemos um pouco mais o quê esses aparelhinhos em nossos bolsos são capazes de registrar. Se tiver um sensor magnético, usado em smartphones com bússola, é possível usar esse para detectar campos magnéticos gerados por equipamentos não autorizados, como escutas e câmeras escondidas. Como os sensores óticos para fotos e filmagens captam mais frequências de luz que o olho humano, também é possível descobrir câmeras escondidas que usam infravermelho para filmagens no escuro; portanto precisará deixar o ambiente o mais escuro possível para que esse tipo de dispositivo acione sua luz infravermelha. A Figura 1 mostra dois exemplos de captura de luz infravermelha, a esquerda a luz de uma câmera de vigilância num ambiente escuro e a direita a luz emitida por um controle remoto ao apertar um dos botões do mesmo.

Vale lembrar que qualquer captura não autorizada que façam de nós depende de transmissão e reprodução para que a violação seja efetivada, e para isso normalmente existe algum tipo de transmissão de dados, seja on-line como radiofrequência ou cabo, ou off-line por algum cartão de memória ou armazenamento similar; o ideal é bloquear a captação não autorizada mas antes precisamos descobrir se está acontecendo e por onde. Para complementar os tutorias que foram encontrados sobre o assunto, vamos aqui iniciar alguns estudos de rede visando oferecer a todos maior ciência do que é uma rede de dados doméstica, principalmente as que usam tecnologia sem fio, bluetooth e wifi.

Nossa primeira tarefa será descobrir se em nossa rede wifi estão somente nossos dispositivos ou se existem outros, mas a técnica a seguir também poderá auxiliar a descobrir quantos dispositivos estão usando numa rede sem fio de um imóvel alugado. Primeiro é preciso entender o quê são os canais das redes wifi e como estão distribuídos no ar. Todo país com rádio difusão precisa fazer uma divisão de frequências usadas na sociedade por emissoras de TVs, operadoras de telefonia celular, dispositivos sem fio etc., isso é chamado espectro de frequências. Uma parte desse espectro é reservado para uso doméstico e é comum em praticamente todo o mundo, como é o caso do wifi 2,4GHz e 5GHz usados dentro de casas e outros estabelecimentos. Esses valores são referências de faixas de frequências que são divididas em faixas menores chamadas de canais, por exemplo, o wifi 2,4GHz é subdividido em 13 canais. Para enxergar esses canais precisamos de um analisador de wifi como o Wifi Analyzer (open source)iv e usar a opção de visualização de gráficos de canais; provavelmente verá uma quantidade enorme de redes wifi usando esses canais se estiver em centros urbanos e precisará usar a opção de filtro para visualizar somente as mais fortes e entender melhor o gráfico. Nossas redes wifi usam um desses canais, nem sempre o mesmo, e muitas vezes há uma concorrência de duas redes no mesmo canal; essa situação é indesejada e os próprios equipamentos buscam automaticamente o canal que estiver mais livre para transmissão de dados. Além disso, quando um dispositivo roteador escolhe um canal, esse é usado com todos os dispositivos autenticados nele, chamados de hosts; qualquer coisa ligada numa rede é um host independente de sua função.

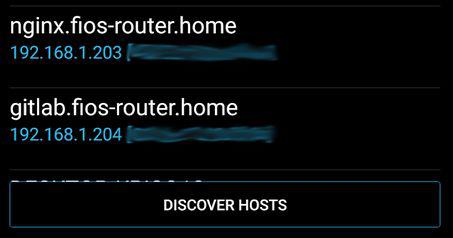

Nosso primeiro estudo será descobrir quantos e quais são os hosts em nossas redes sem fio, principalmente 2,4GHz e 5GHz. Para isso precisaremos usar o aplicativo Port Authorityv, ou similarvi, para buscar outros equipamentos na mesma rede em que estiver autenticado; na tradução em português do aplicativo hosts é traduzido como servidores, portanto, servidores são os dispositivos que usam a rede wifi. A Figura 2 mostra um exemplo de números de hosts encontrados pelo aplicativo, esses números podem ser fixos ou temporários e identificam o dispositivo na rede wifi ou cabeado, e são chamados de números IPs (de Internet Protocol). A quantidade de números IPs tem que ser igual a de dispositivos que você tem conhecimento, ou seja, se inseriu a senha da rede wifi em uma TV smart, dois computadores, duas lâmpadas smart e dois smartphones, deverá encontrar sete hosts a mais além do que está usando o Port Authority, pois ele também conta o roteador wifi como um host. Note que precisará trocar o smatphone de frequência para descobrir hosts nas duas faixas.

Uma tarefa importante a se fazer com as ferramentas em mãos é contar e nomear os hosts um a um, e para isso será necessário desligar todos e executar a descoberta de equipamentos cada vez que ligar um. Comece deixando somente o roteador e um celular e gradativamente vá ligando um aparelho por vez e anotando IP e nomes dos equipamentos. Se tiver mais equipamentos que o esperado, alguém não autorizado pode estar usando, então troque a senha por uma outra senha forte e a reconfigure em todos os equipamentos.

Para se aprimorar no assunto, segue sugestão de ações e estudos sobre o assunto para as próximas semanas:

-

Semana 1: instale um analisador de wifi, e visualize as redes em lugares diferentes;

-

Semana 2: instale o Port Authority e procure os hosts em suas redes 2,4GHz e 5GHz;

-

Semana 3: faça uma lista de controle de hosts em suas redes sem fio, e com fio;

-

Semana 4: faça esses estudos com colegas como forma de difundir boas práticas de segurança.

Já faz algum tempo que pensava em termos alguns artigos um pouco mais técnicos, que dessem maior consciência e controle para cada um de sua rede doméstica, só não imaginava que o gatilho viria de preocupações com vigilância doméstica não autorizada. Vamos seguir nesses estudos e quem sabe até construir uma Internet mais segura.

Bons estudos e ótimo carnaval!

Leia a segunda parte, aqui.

Notas

i Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo

DOMÍNIO e SABOTAGEM

distopia: espaço segmentarizado estriado quadriculado tecnofeudalizado

ucronia: tempo reiterado serializado atuarial-securitizado financeirizado

CAOSMOSE