Por Z1010010

Se queremos, realmente, “construir o nosso terreno” em meio digital, a única forma de fazê-lo enquanto se está sob a influência dos GAFAM é a construção de uma política deliberada de compartimentação da comunicação, necessidade ainda mais urgente em organizações ativistas/militantes. Somente com a compartimentação da comunicação militantes/ativistas, agora conscientes das finalidades do uso de certo software e de certo hardware, poderão escapar à sobreposição de feedbacks que caracteriza o “efeito manada”, ao menos naquilo que se refere à sua atividade militante.

A prática não é nova, não é inédita. Quem procurar militantes anarquistas, socialistas e comunistas mais velhos, que tenham vivido intensamente a experiência do trabalho clandestino, e souber ouvir atentamente o que tenham a dizer, verá que a compartimentação da comunicação envolve práticas e saberes que foram se perdendo com o fim de muitas ditaduras entre os anos 1970 e 1980 e a emersão de antigas organizações clandestinas, então engajando-se num trabalho de massas legal ou “paralegal”. Estranhamente, a compartimentação da comunicação não é ilegal, tampouco exclusividade de organizações clandestinas: basta olhar a forma pela qual consultores em segurança da informação orientam a implementação de sistemas de gestão da segurança da informação (SGSI) em empresas, com procedimentos bem delineados por normas ISO de compliance e gestão, para perceber como técnicas de compartimentação da comunicação estão presentes em todo o processo.

Por onde começar, então?

A compartimentação das comunicações e os círculos de confiança

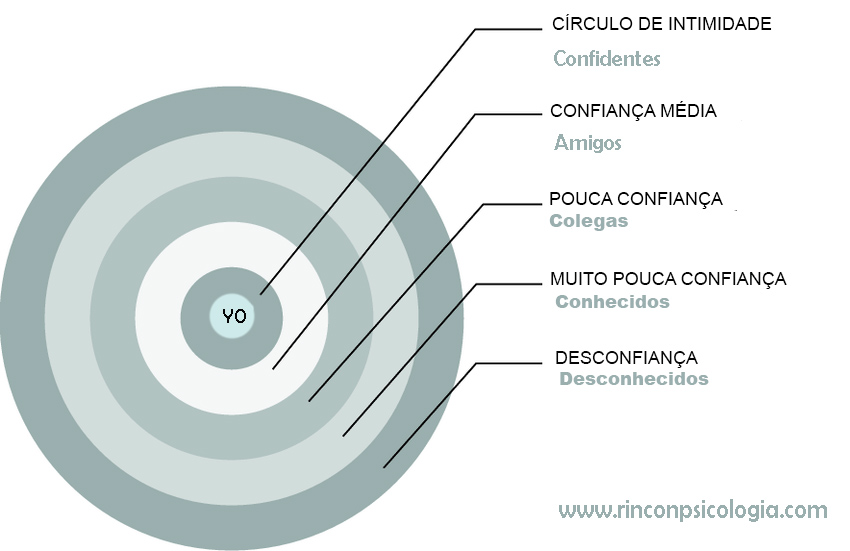

Em primeiro lugar, a compartimentação da informação não é difícil de entender. Um primeiro passo para internalizar seus conceitos centrais é olhar com um pouco de bom senso para a nossa própria vida pessoal: não é tudo o que falamos com qualquer pessoa, e é bastante restrito o círculo de pessoas que sabem de certos aspectos de nossas vidas. Alargando esse círculo, há pessoas com quem comunicamos pouco além do estritamente necessário, e de quem pouco queremos saber além do estritamente necessário. Alargando ainda mais o círculo, há pessoas que nos conhecem somente “de vista”, com quem sequer nos comunicamos.

Chamemos a esses círculos de círculos de confiança. São a base, o elemento central, de qualquer política de compartimentação da comunicação. Uma política de compartimentação da comunicação não é outra coisa senão a identificação e explicitação desses círculos de confiança, e a pactuação de qual conteúdo e forma de comunicação devem ser usados para cada um deles. A definição desses círculos pode ser feita em escala individual, mas tal prática funciona com mais plena eficácia em escala coletiva.

Faça agora um exercício pessoal: com quem você comunica suas coisas mais íntimas, mais pessoais, mais comprometedoras? Liste num papel quem são esses interlocutores. Num segundo passo, faça uma lista separada com as pessoas com quem você mantém relações amistosas, mas superficiais: vizinhos, trabalhadores do mercado próximo, os meninos da biqueira, seus colegas de trabalho, de escola, de faculdade, da academia, do curso de línguas. Reflita mentalmente com exemplos, sem escrever: o que você contaria a pessoas do primeiro círculo que jamais contaria às do segundo? Nessa fase do exercício, passa-se da identificação e explicitação dos círculos de confiança para a identificação e explicitação dos conteúdos associados a cada círculo, do que “pode” e do que “não pode” ser comunicado a cada um deles; é o “esboço” de uma política de comunicação compartimentada.

Compartimentando a comunicação de uma organização

Numa organização o processo pode parecer mais complexo, mas parte das mesmas ideias básicas. Para começar, é preciso entender que a comunicação numa organização deve ter como princípio saber-se apenas o estritamente necessário, algo que os especialistas em segurança chamam de need to know basis. A compartimentação da comunicação serve tanto para guardar segredos quanto para a proteção recíproca de quem integra a organização: se cada pessoa na organização só sabe o que precisa saber, e se a compartimentação da comunicação se dá com base em acordos bem definidos sobre o papel de cada integrante na organização, obter informações sobre aspectos internos da organização, e sobre suas ações, torna-se cada vez mais difícil, e quem não sabe não pode ser responsabilizado pelo que não tinha como saber. (Há grande tensão entre a transparência necessária a uma organização autogerida e a compartimentação da comunicação. Não existe solução única para resolvê-la. Cabe a cada organização encontrar os meios para não fazer da compartimentação da comunicação o fundamento de uma nova burocracia com base na concentração de conhecimento.)

Entendida essa parte, é preciso estabelecer, coletivamente, os círculos de confiança. Alguns tópicos que podem ser tratados na pactuação coletiva dos círculos de confiança:

- Quem deve conhecer os documentos constituintes da organização, como estatutos, cartas de princípios, regimento interno, acordos básicos, etc.?

- Um integrante da organização pode apresentar-se publicamente como tal? Se não o puder, a quem poderá apresentar-se como integrante da organização? Em quais situações poderá fazê-lo?

- Caso a organização se estruture internamente por meio de cargos ou funções eletivas (p. ex., tesoureira, secretária-geral, diretora de setorial, etc.), um integrante poderá apresentar seu cargo interno em público? Se o puder, em quais casos poderá fazê-lo? Se não o puder, a quem poderá apresentá-los?

- Definida coletivamente uma ação, quem pode conhecer os detalhes de sua execução? A quem seus executantes devem prestar contas?

- Como será estabelecida a presença da organização em plataformas digitais? Se for definida a criação de perfis da organização, quem terá acesso a eles? O que será veiculado por meio deles? Integrantes da organização podem interagir com os perfis dela nas plataformas? Se puderem, quais as recomendações para que o façam de forma segura?

- Quais as orientações gerais para apresentar e/ou debater publicamente certas posições da organização quanto à conjuntura, organizações afins, etc.? Qualquer integrante pode fazê-lo, ou apenas porta-vozes autorizados? Se existirem porta-vozes autorizados, quais as orientações para suas intervenções públicas enquanto tal?

A lista acima é puramente exemplificativa: somente em cada caso concreto se poderá definir adequadamente como uma organização pode identificar e explicitar seus círculos de confiança. Observa-se, entretanto, que os círculos de confiança internos são o ponto de partida.

Estabelecidos os círculos de confiança internos, deve-se estabelecer os meios pelos quais a comunicação dentro desses círculos, ou entre círculos diferentes, poderá acontecer. É a definição da comunicação interna da organização. Agora sim, a escolha de um software passa a fazer sentido. Em vez de esperar, quixotescamente, que “todo mundo” use o software X, Y ou Z, cada integrante da organização tem a certeza de que seus camaradas, e só eles, usarão tal software para finalidades específicas e bem determinadas. É essa a comunidade de usuários com quem espera interagir, e só ela. O que vier além dela, é bônus. A expectativa de uma comunidade mais ampla com quem comunicar-se é substituída pelo uso tático do software em questão num grupo bem delimitado, de quem se pode esperar comunicação com certa regularidade. O software escolhido deixa de ser só mais um aplicativo comendo memória interna ou espaço no HD à toa para ser indispensável à comunicação de temas relevantes. Ao escolher software com base em valores como segurança e privacidade, e com a finalidade específica de atender às necessidades de comunicação de uma comunidade que os elegeu como prioridades, rompem-se elementos importantes daqueles feedbacks sobrepostos que caracterizam o “efeito manada”.

Como se aplica isso na prática? Alguns exemplos:

- Nenhum e-mail dos GAFAM ou similares (GMail, Hotmail, Yahoo, etc.) deve ser usado para comunicação interna, dando-se preferência a e-mails com criptografia no armazenamento e nas comunicações (Protonmail, Tutanota, CTemplar, etc.) ou a e-mails fornecidos por servidores ativistas (Riseup, Disroot, Autistici, System.li, etc.).

- A organização providenciará treinamento em criptografia para todos os seus integrantes.

- Todos os integrantes da organização criarão par de chaves GPG específico para criptografia no âmbito das comunicações da organização, e compartilharão entre si suas chaves públicas.

- Na comunicação interna, todo e-mail que tratar de determinados assuntos estabelecidos pela organização sensíveis serão criptografados usando as chaves criadas especialmente para a comunicação interna na organização, não se permitindo aos integrantes usar chaves criptográficas criadas para outras finalidades.

- Toda comunicação interna por mensagens instantâneas deve usar software livre e auditado, como Signal, Wire, Sessions ou Element.

- Nenhum assunto externo à organização será tratado nos meios de comunicação interna.

- Se a organização tiver cargos, funções ou qualquer forma de divisão fixa de trabalho interno, níveis diferentes de acesso a certas informações poderão ser pactuados.

O passo seguinte é a delimitação dos públicos da comunicação pública da organização. Aqui, pressupõe-se conhecer bem o que se quer comunicar, com quem se quer comunicar, para que se quer comunicar, e como se deve comunicar. É uma atitude que precede a escolha do software X, Y ou Z para a comunicação. Sem a compartimentação da comunicação como atitude básica, nenhum software fará mágica. A aplicação da técnica ao meio digital é quase uma transposição dos círculos de confiança, mas aqui, além da relação emissor-receptor, o meio de comunicação deve ser levado em conta.

Há um público que se quer atrair, conquistar, aproximar, porque compartilha com a organização objetivos estratégicos, de longo prazo. Há um público com o qual se pretende estabelecer alianças pontuais, relativamente ao qual a organização deve estabelecer de modo inequívoco os limites para convergência e divergência a serem estabelecidas em público, e quais aspectos convergentes e/ou divergentes devem ser tratados de modo privado. Não se pode tratar qualquer desses dois públicos como partes de um círculo de confiança muito próximo; na própria descrição, entretanto, há algumas orientações que poderão ser úteis na discussão de casos concretos.

Com isso, a expectativa de que “todo mundo” na organização pare imediatamente de usar ferramentas de comunicação dos GAFAM, como se tal “boicote” fosse, por si só, um “ato revolucionário”, não uma substituição de um produto/serviço consumido por outro, mostra-se pelo que é: uma quixotada, ou seja, uma luta contra inimigos imaginários cuja única serventia é nos desviar dos problemas verdadeiros. Vai na mesma linha quixotesca a organização que, no ato “heroico” de retirar-se completamente da clausura dos GAFAM por meio de “feicibuquicídio”, “iutubicídio” ou similares: ao tomar a privacidade e a segurança como valores absolutos, a organização abandona suas “cabeças de ponte” nos campos de concentração oferecidos pelos GAFAM, mantém presença digital exclusivamente por meios “privados” e “seguros”, isola-se por força do alcance reduzido desses meios, e ao final culpa seu público – este bando de covardes! – pelo pouco alcance de sua comunicação.

No meio digital, a privacidade e a segurança são valores instrumentais; devem orientar, sim, a escolha de hardware e software, mas não devem orientar toda a presença digital da organização. Construir o nosso terreno exige um realismo extremo, temperado por boas doses de pragmatismo. No contexto de uma política de compartimentação de comunicação bem definida e pactuada, páginas no Facebook, perfis no Twitter e Instagram, canais no Youtube e outras presenças em plataformas digitais dos GAFAM são transformados em instrumentos, até mesmo em pontes: por meio delas, a mensagem da organização chega “de fora para dentro” para se disseminar-se no cercadinho dos GAFAM, e pessoas enclausuradas nas ferramentas dos GAFAM, ao receber tais mensagens, podem usá-las para encontrar o caminho “de dentro para fora”, descobrindo que existem alternativas funcionais, práticas, viáveis, mais seguras e respeitadoras da privacidade para seu relacionamento social e consumo de mídia.

Dois exemplos de compartimentação da comunicação

Alguns exemplos hipotéticos de compartimentação da comunicação ajudam a entender como funciona.

Num primeiro exemplo hipotético, a diretoria do Sindicato dos Motofretistas e Mototaxistas de Sulina do Norte, ao aproximar-se a época de negociação da data-base da categoria, percebeu que pessoas ligadas ao sindicato patronal haviam obtido informações pessoais sobre alguns diretores, que só haviam circulado em confiança no grupo de Whatsapp da diretoria, grupo aliás muito poluído por mensagens alheias ao dia a dia sindical. Tais informações foram usadas para desmoralizar publicamente o presidente do sindicato, que precisou afastar-se para não prejudicar ainda mais sua imagem e a do sindicato, e mudou-se para outra cidade. Na assembleia em que o vice-presidente assumiu a presidência vacante, logo em seguida a uma negociação de convenção coletiva cujos péssimos resultados se deveram, em grande parte, ao constrangimento à diretoria do sindicato pelas informações “vazadas”, os presentes pautaram a diretoria do sindicato a mudar de rumos quanto à sua comunicação interna. Foi contratado um especialista em treinamento de mídia, comunicação e segurança, que orientou a diretoria a usar Signal para todas as comunicações entre diretores, independentemente de seu conteúdo, e debateu exaustivamente com o conteúdo e os limites da comunicação interna e da comunicação pública do sindicato. Uma política de comunicação interna muito dura foi redigida, proibindo sem exceções, entre outras coisas, o uso do grupo de Signal da diretoria sindical para envio de mensagens de “bom dia”, orações, piadas picantes, provocações de futebol, etc. Com o tempo, os diretores do sindicato entenderam que o melhor caminho seria ter um grupo para a comunicação formal da diretoria e outro para a comunicação informal entre os diretores, onde o conteúdo “proibidão” poderia ser compartilhado; como o treinamento de mídia incluíra a configuração do Signal para proibir print screen (nos dois grupos) e para ativar as mensagens efêmeras com prazo muito curto (no grupo “proibidão”), a diretoria sindical estava mais à vontade, seja para comunicar-se sobre o dia a dia e estratégias da ação sindical, seja para a gozação de sempre.

Num segundo exemplo, também hipotético, o Coletivo Raízes da Luta mantém um centro comunitário num pequeno prédio de térreo e dois andares situado num antigo bairro industrial, onde funcionam uma biblioteca comunitária e um curso de manutenção de computadores, por meio do qual conseguiram um servidor próprio graças a um “projeto”. Com o servidor, instalaram site próprio, um sistema Biblivre para gestão da biblioteca e instâncias Nextcloud, SYMPA (para listas de e-mail), Mastodon, Peertube e Funkwhale para apoiar um amplo trabalho comunitário de oficinas de cuidado coletivo com espaços públicos comunitários, produção alimentar em quintais e canteiros públicos, distribuição de alimentos para sem-teto, formação técnica e política para jovens, e apoio logístico à ocupação de imóveis abandonados e de empresas falidas. Os quase trinta integrantes do coletivo descobriram que, sem perceber, seu trabalho comunitário dos últimos nove anos bateu de frente com os interesses de um político local. As atividades desenvolvidas expuseram os vínculos desse político com os proprietários da antiga fazenda sobre a qual nasceu, décadas atrás, o bairro onde se situa o centro comunitário, que pretendiam retornar ao local como especuladores imobiliários. Descontente, o político passou a plantar boatos contra o coletivo na comunidade, e a instigar policiais a seguir e investigar certos integrantes do coletivo. Assim cercados, os integrantes do coletivo pactuaram só falar sobre as ocupações por meio digital via Signal com temporizador ativado para 24 horas, ou por meio de e-mails criptografados na lista do coletivo (todos têm as chaves GPG uns dos outros). Decidiram também eliminar completamente o uso de Whatsapp das comunicações entre seus integrantes, restringindo-o à divulgação dos links dos vídeos do Peertube e dos podcasts do Funkwhale. Para aumentar o alcance e visibilidade do trabalho e combater a desinformação, os perfis do coletivo no Facebook e no Twitter foram reativados, servindo somente para replicar conteúdo; como o coletivo decidira não “dobrar trabalho” preparando posts específicos para cada rede, resolveu usar ferramentas de postagem cruzada que permitisse replicar o conteúdo do site no Facebook (IFTTT) e cada nova publicação no Mastodon para o Twitter (Moa). Nos dois casos (Whatsapp e redes sociais), optaram, ao menos por um tempo, por concentrar sua produção de conteúdo nos aspectos “menos polêmicos” de sua atuação (hortas, distribuição de alimentos, formação para jovens), e restringir às comunicações internas via Signal tudo o que dissesse respeito ao apoio logístico às ocupações. Todo esse processo de reorganização da comunicação interna e da comunicação pública do coletivo demorou quase um ano; em compensação, depois disso o coletivo passou a estar em posição de aprofundar ainda mais as denúncias contra o político, incluindo a perseguição policial que instigara.

Uma conclusão em aberto

Com isso, fizemos, de trás para a frente, o caminho necessário para construirmos o nosso terreno em meio digital. Partimos de uma apresentação do problema (parte 1) para a apresentação do conceito e de muitos exemplos de servidores ativistas (parte 2), importantes ferramentas de autonomia digital e tecnológica. Tratamos, em seguida, da comunicação distribuída, comparando-a sempre com os modelos centralizado e descentralizado de comunicação (parte 3), apresentando casos de uso (parte 4) e o software envolvido (parte 5). Avançamos para uma discussão sobre o potencial da infraestrutura de hardware que permite construir redes comunitárias de telecomunicação (parte 6), e discutimos sua aplicação em alguns casos hipotéticos e em situações reais (parte 7).

Chegamos enfim ao lugar de onde deveríamos ter partido, porque a compartimentação da comunicação, e o amplo debate coletivo que a precede, deve anteceder qualquer escolha de software ou hardware. A inversão foi necessária: como a maioria das pessoas ainda está presa ao raciocínio condicionado pelo solucionismo tecnológico e pelo “efeito manada”, a experiência demonstra que o atendimento à demanda imediata de troca de software por parte de quem começou a se preocupar com privacidade e segurança digital é a porta de entrada para o universo mais amplo das tecnologias de telecomunicação e das políticas de comunicação. Esperamos que esta série seja usada de modo eficaz para a construção de autonomia no terreno das telecomunicações e nos meios digitais, correspondente à construção de autonomia em outros âmbitos de nossas relações sociais.

A arte da imagem em destaque é da autoria de Marjan Eggermont.

Em termos práticos,o melhor roteiro que vi sobre o assunto,minha sugestão é mandarmos para nossos contatos, provocando conversas sobre o tema .

Boa!! Baixei os Docs (How to) sobre Matrix e element pra traduzir daqui (https://matrix.org/docs/guides/introduction), se alguém quiser colar na tradução…

Antes que alguém se empolgue com Matrix/Element, recomendo ler um comentário técnico sobre o assunto que escrevi em outra parte deste artigo. Para ler, clique aqui.

Matrizes, determinantes e sistemas, seguirei usando Matrix..mas valeu pelo artigo!! Não me “empolgo” com Signal bem como com os demais,poder Auto hospedar os serviços mencionados é essencial!

null, do ponto de vista da segurança digital, para ser bem sintético, hospedagem própria com software menos seguro, tal como está o Matrix/Element em seu atual estágio de desenvolvimento, é como o porquinho que constrói a própria casa para se proteger do Lobo Mau, mas usando palha e papel seco. Como disse no comentário que linkei, no atual estágio de desenvolvimento o Matrix/Element é um software que não recomendo. Caso já tenha hospedagem própria, faça o teste: rode o Matrix por um mês, depois rode um servidor XMPP por um mês, e veja a diferença em termos de uso de memória RAM, espaço do BD em disco e consumo energético. Sem contar falhas de segurança no próprio software, que ainda estão sendo identificadas e corrigidas desde o incidente mais recente, que comentei lá no link. Você é livre para construir sua casa de palha, mas depois não diga que ninguém te avisou que a de tijolos é melhor contra o Lobo Mau.

Uma pergunta ao Z1010010 ou a quem mais detiver o conhecimento,

Qual a alternativa, em software livre, para os calendários online/offline? Explico: em atividades profissionais, pessoais ou de militância por vezes é exigido algum nível de documentação da rotina sob o risco de o militante, profissional ou indivíduo não se recordar de determinada tarefa. Pode ser o prazo para entrega de um trabalho da faculdade, a reunião de um núcleo sindical ou o vencimento de um boleto. Imagino que o ideal seja documentar o mínimo possível de informações que possam ser usadas por terceiros para criar um perfil psicológico do militante. Mas quando não há escapatória, ou quando as tarefas são tantas que essa sistematização é exigida, a que programa recorrer? Ora, o Google fornece esse tipo de serviço, mas é claro que não podemos confiar essas informações às redes inseridas no GAFAM, então por onde recorrer? Vi que o Tutanota, por exemplo, fornece esse tipo de calendário, mas será que ele fornece a mesma proteção que a criptografia de seus e-mails? Existe, é claro, a opção de recorrer às tradicionais agendas físicas, mas nesse caso não há o recurso de “alerta” ou “lembrete” para as tarefas. Se puder me dar essa dica, que acho que interessa não só a mim mas a outros militantes do meio revolucionário, eu agradeceria muito! Parabéns pela série e ao Passa Palavra pela iniciativa de publicar!

Joker, três cenários:

1) Usuário tem conta em algum servidor Nextcloud. O Nexcloud tem uma agenda interna que supre todas as funcionalidades da agenda do Google. Basta instalar o aplicativo do Nextcloud no celular que ele te dá o passo a passo. Ele se integra à agenda do próprio celular, e permite compartilhar compromissos e tarefas. Servidores ativistas com Nextcloud instalado, na data de hoje (12/02/2022): Chapril, Disroot, Liberta, Sin Dominio, System.li, Syster Server. Lembre de programar uma constribuição mensal pequena, não é obrigatória mas ajuda a manter os projetos funcionando. Neste cenário, o calendário/agenda vindo de fábrica pode ser substituído pelo combo ETAR (calendário local) + DAVx5 (conexão com calendários/agendas de contatos online) + ICSx5 (conexão com eventos/calendários .ics).

2) Usuário não tem/não quer calendário online. Basta não sincronizar o calendário de seu celular com sua conta do Google. Neste cenário, nem precisa trocar nada, mas pode usar o ETAR se quiser.

3) Aplicativo de calendário/agenda não é confiável. Situação complicada, especialmente quando os aplicativos de calendário e agenda de contatos padrão são do Google. No Android, cada aparelho é um mundo. Fabricantes fazem o que querem, instalam o que querem, não tem padrão (exceto no “núcleo duro” do sistema). Neste cenário, usar ETAR (calendário local) + OpenContacts será bom, mas nunca suficiente, para garantir alguma privacidade.

Um bônus: substitua seus eventos do Facebook por um evento no Mobilizon (clique aqui para conhecer a ferramenta e escolher um servidor onde abrir uma conta). Basta criar o evento e distribuir o link.

É toskera, mas funciona: uso agenda física e boto alarme pros compromissos. Foda-se o Google!

Mais um prego no caixão da finada Privacidade nas plataformas e ambientes oriundos das corporações:

https://canaltech.com.br/apps/whatsapp-volta-a-veicular-anuncios-na-aba-de-status-e-acende-alerta-209399/

Tem dois Mobilizons brasileiros funcionando: https://mobilizon.com.br/ e https://eventos.coletivos.org/ . Bora usar?