Por Passa Palavra

Em 26 de maio de 2010, o Analista de Inteligência do Exército dos Estados Unidos, Bradley Manning, foi preso no Iraque e transferido sob custódia para o Kuwait. Detido sem julgamento ou acusação legal, o militar de 22 anos é suspeito de ser o informante do vídeo Assassinato Colateral, publicado e divulgado mundialmente pelo site WikiLeaks [publicado no Passa Palavra, com legendas em português, aqui]. Suspeita-se que Manning também enviou 150 mil documentos restritos ao site. Procurado por agentes da inteligência dos EUA, o fundador e porta voz do site, Julian Assange nega ter acesso a esses documentos. Numa trama de hackers e vazamentos de informação, o quebra-cabeça permanece incompleto.

I. A justiça pela transparência

O WikiLeaks é uma plataforma para colaboradores anônimos publicarem documentos de acesso classificado de governos, sistemas de governança de empresas e demais organizações. O material enviado pela Internet trafega, antes de chegar ao site, por países juridicamente favoráveis à proteção da fonte jornalística, como Suécia e Bélgica, e juntamente com um amontoado de dados sem qualquer valor, apenas lixo eletrônico. Tudo para proteger a origem do envio e dificultar a sua interceptação. Essa estrutura técnica, que também replica sistematicamente todo seu conteúdo em outros servidores, permite que a organização seja “multijurídica”, distribuída e anônima. Em termos técnicos, o site baseia-se numa versão própria do MediaWiki – software utilizado pela enciclopédia Wikipédia – com a utilização de ferramentas de criptografia (OpenSSL e GPG) e anonimato (Tor).

Fundado pelo hacker australiano Julian Assange, o projeto baseia-se no princípio de que a transparência é condição elementar para a prática democrática e, como ele próprio costuma dizer, o objetivo é a justiça, o meio é a transparência. Ainda sobre o objetivo, seu fundador declara que o interesse principal é expor regimes repressores e também revelar práticas ilegais e abusivas de governos e corporações do mundo todo. A missão do projeto, de um modo geral, é “abrir governos” [1].

Desde 2007 online, gerido por uma equipe de voluntários e mantido por doações, o site sofreu mais de 100 ataques jurídicos e, durante 2009, recebeu em média 30 documentos por dia. No entanto, a política editorial é de primeiro checar [verificar] sua autenticidade e limpar quaisquer traços, impedindo que sua origem seja rastreada. Atualmente, o seu mecanismo de publicação passou por melhorias técnicas e, durante junho, não foi possível submeter novos documentos.

Identificados apenas pela sigla inicial de seus nomes, a equipe de voluntários também é responsável pela análise e resumos dos materiais. Sem a realização dessa tarefa, o documento corre o risco de tornar-se inacessível. Documentos militares, que incorporam muitos códigos, sem um glossário contextualizado são de difícil compreensão. Além da análise, a fonte original também é disponibilizada online para ser analisada por qualquer um. Se no método científico é necessário mostrar as fontes dos dados para que se possa reproduzir o experimento, na idéia de “jornalismo científico” de Assange, as notícias também precisam ter suas fontes abertas para que outros possam extrair delas suas próprias interpretações. Uma lição extraída do movimento de código aberto/software livre, onde o código dos programas são disponibilizados para qualquer pessoa estudar e modificar.

II. O “Projeto B” e o seu informante

Entre fevereiro e abril de 2010, um grupo de voluntários trabalhou no chamado “Projeto B”. O projeto buscava analisar, legendar, contextualizar e preparar uma campanha de lançamento de um vídeo vazado do Exército dos Estados Unidos, de modo que fosse impossível retirá-lo da Internet. Na última semana de março, reunidos numa casa alugada na Islândia – apelidada de “Bunker” – e com apoio de um jornal, de uma jovem política do país, eles terminaram o trabalho. As operações do grupo foram financiadas por um ativista hacker holandês que cedeu 10 mil euros ao projeto.

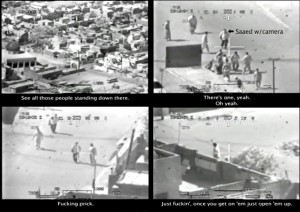

Entre os títulos Assassinato Colateral (Collateral Murder, em inglês) ou Permissão para Atacar (Permission to Engage, em inglês), escolheram o primeiro, um trocadilho com o termo militar “dano colateral”. O vídeo de trinta e oito minutos é uma gravação das câmeras internas de dois helicópteros Apache do Exército dos Estados Unidos, os quais disparam contra um grupo de civis iraquianos matando pelo menos oito, entre eles dois correspondentes da Reuters, em Nova Bagdad, em 2007. Para assistir ao vídeo, veja mais aqui.

E, ainda durante a repercussão da campanha, o WikiLeaks anunciou que estava trabalhando num novo vídeo sobre o “Massacre de Garani” – nomeado como “Projeto K” –, ocorrido no Afeganistão, em 2009. Neste último, o vídeo revela um ataque aéreo norte-americano que matou 140 civis, sendo 92 crianças.

A identidade do suposto informante veio a público no início de junho, quando a revista Wired publicou em primeira mão uma matéria factual sobre o caso e, nos dias seguintes, trechos da conversa entre o soldado informante e o hacker Adrian Lamo. Durante cinco dias, o militar e o hacker trocaram mensagens e conversaram online sobre os dados revelados e os que ainda viriam a público. No sexto dia, Lamo já havia enviado todo o conteúdo da conversa ao FBI. Segundo o delator, o conteúdo dos documentos colocaria em risco a segurança nacional e, por isso, tratou o caso como de espionagem e traição.

No momento de sua prisão pelas autoridades do Exército, o Soldado de Primeira Classe (SPC) e ex-analista de inteligência Bradley Manning, de 22 anos, exercia sua função na estação de Operações Avançadas da Base Hammer a 64 km de Bagdá, no Iraque. Em menos de duas semanas, o fundador do WikiLeaks foi convidado pelo FBI para “colaborar” com o caso. Nessa situação, três participações em eventos públicos nos Estados Unidos, em Nova York e Las Vegas, foram canceladas pelo boato e temor de detenção e até mesmo de assassinato [2]. Durante quase um mês, Julian permaneceu em localização desconhecida, até que no dia 21 de junho retornou publicamente ao conceder uma entrevista ao The Guardian [3], em Bruxelas.

Após um mês detido na base Arifjan no Kuwait, no dia 5 de julho Manning foi legalmente acusado. Baseadas no código de conduta, as duas acusações possuem no total 12 especificações, como acesso não-autorizado na rede de computadores, cópia de mais de 150.000 documentos diplomáticos dos Estados Unidos, cópia de uma apresentação secreta de PowerPoint e cópia de vídeo classificado de uma operação militar em Bagdá (2007). Caso for considerado culpado em tribunal, poderá permanecer até 52 anos preso. Mas ainda o processo passará por mais etapas, como investigação, e, somente após isso, ele será levado à corte marcial.

Questionados sobre a relação com Adrian Lamo e a ética de revelar a identidade do militar, a revista Wired pouco esclareceu, limitando-se a dizer que Lamo era apenas uma fonte.

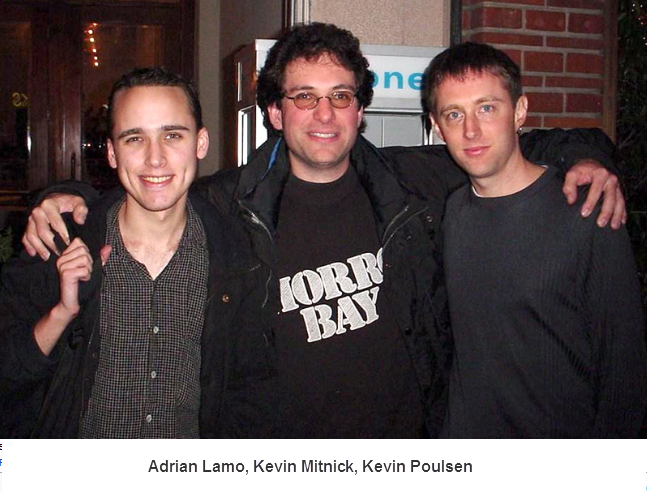

III. Adrian Lamo e Kevin Poulsen, um caso à parte

Conhecido na Internet como “Я. Adrian Lamo”, “Я. Adrian” ou apenas Adrian, durante um período de sua vida ele morou em squats [ocupações urbanas] e casas abandonadas, sendo apelidado de “hacker sem-teto”. Mesmo hostilizado após a delação, Adrian continuou a frequentar a organização hacker “2600: The Hacker Quartely”. Conhecida por sua tendência de esquerda e ativista, a “2600” é uma antiga revista que realiza diversas conferências conhecidas como HOPE (Hackers On Planet Earth – Hackers no Planeta Terra), a qual já contou com a presença de Jello Biafra, ativista e ex-vocalista da banda punk Dead Kennedys e, na edição deste ano, a “The Next HOPE” teve como convidado o fundador do WikiLeaks, Julian Assange [4], o qual foi substituído por Jacob Appelbaum, membro do projeto de anonimato na Internet, Tor, e colaborador do WikiLeaks.

Conhecido na Internet como “Я. Adrian Lamo”, “Я. Adrian” ou apenas Adrian, durante um período de sua vida ele morou em squats [ocupações urbanas] e casas abandonadas, sendo apelidado de “hacker sem-teto”. Mesmo hostilizado após a delação, Adrian continuou a frequentar a organização hacker “2600: The Hacker Quartely”. Conhecida por sua tendência de esquerda e ativista, a “2600” é uma antiga revista que realiza diversas conferências conhecidas como HOPE (Hackers On Planet Earth – Hackers no Planeta Terra), a qual já contou com a presença de Jello Biafra, ativista e ex-vocalista da banda punk Dead Kennedys e, na edição deste ano, a “The Next HOPE” teve como convidado o fundador do WikiLeaks, Julian Assange [4], o qual foi substituído por Jacob Appelbaum, membro do projeto de anonimato na Internet, Tor, e colaborador do WikiLeaks.

Nascido em 1981 nos Estados Unidos e criado na Colômbia, Adrian Lamo foi responsável pela invasão de sites e redes de grandes empresas como Microsoft, New York Times e Yahoo!, mas no mundo hacker é conhecido “por ser de baixo nível [técnico], hacker inconsequente, com uma insaciável vontade de autopromoção e atenção da mídia […]”, relata o jornalista Gleen Greenwald [5]. Durante quase uma década, afirma o jornalista, Lamo realizou ataques a diversos sites enquanto um colega jornalista, em parceria, oferecia às empresas cooperação de Lamo. Confirmado o acordo, o jornalista publicava a falha em sites de segurança, promovendo assim a reputação de Lamo. Essa parceria continuou mesmo depois de sua condenação em 2004, quando Lamo foi julgado culpado pela invasão de sites e redes e selou um acordo com o FBI para transferir a pena para prisão domiciliar.

Curiosamente, em fevereiro de 2009, por erro de um voluntário, uma parte da lista de doadores do WikiLeaks tornou-se pública. O email de Lamo constava entre eles e destinava US$ 30 ao site. Numa entrevista [6], Lamo disse que a doação havia sido feita em nome pessoal e não por parte de sua empresa de segurança, a Reality Planning LLC – aberta em 2007 –, e ironicamente “agradeceu” a falta de atenção da equipe, mas pontuou que isso não o impediria de continuar contribuindo. Ainda vale notar que a sua página pessoal está hospedada no servidor ativista Resist.ca e, na entrevista com Greenwald, diz considerar-se de esquerda.

Kevin Poulsen, jornalista e parceiro em questão, foi condenado por fraude eletrônica e lavagem de dinheiro, em 1994, após ser delatado por outro hacker-informante ao FBI. Ainda na época do julgamento de Lamo, o modus operandi da dupla levou a MSNBC a ser intimada a entregar emails e demais dados que pudessem revelar a ligação entre os dois. Atualmente, Poulsen é editor sênior da revista Wired e autor das matérias sobre o caso de Bradley Manning.

IV. As conversas entre Manning e Lamo

As conversas online foram registradas pelo próprio Adrian Lamo e, além do FBI, também foram enviadas para o seu parceiro na revista Wired, o qual selecionou e publicou trechos – cerca de 25% da transcrição total. Quando questionado sobre o grande corte, Poulsen afirmou que dados sensíveis sobre a vida do soldado precisariam ser mantidos em privado e que, da mesma forma, havia informações que poderiam colocar a vida de inocentes em risco, isto é, de segurança nacional. Argumento duvidável, pois certamente a exposição do vídeo Assassinato Colateral não colocou em risco a vida de pessoas, pelo contrário.

O caráter confessional das conversas foi obtido através de um pressuposto falso, no qual Lamo deu a entender de que oferecia confidência pela lei de proteção da Califórnia [7] e também por ter sido uma autoridade religiosa – tática utilizada outrora para negar ceder seu DNA através de uma amostra de seu sangue ao banco de dados do governo dos Estados Unidos – e, por essa razão, obrigado a manter sigilo. Utilizou-se desses artifícios para que Manning pudesse acreditar que poderia confiar nele, pois estaria amparado juridicamente sob dois aspectos, como fonte jornalística e uma confissão religiosa. E, não com outras palavras, Manning disse-lhe: “eu não posso acreditar no que estou confessando para você :'( ”.

Durante dias consecutivos, Lamo e Manning conversaram sobre falhas de segurança, expectativas sobre a revelação das informações, o cotidiano do soldado, crise de identidade, dentre outros assuntos. Sobre o início do seu relacionamento com o WikiLeaks, o ex-analista da inteligência aproximou-se ao observar o vazamento das mensagens do 11 de setembro de 2001 [8], as quais pertenceriam a um banco de dados da Agência de Segurança Nacional (National Security Agency – NSA) e, dessa forma, sentiu-se confortável em ser um colaborador.

Sem êxito de comunicar-se através de emails criptografados com Lamo, em 20 de maio de 2010 ocorre a primeira troca de mensagens pelo AIM (mensageiro instantâneo da AOL).

(1:58:31 PM) Manning: se você tivesse acesso sem precedente às redes restritas 14 horas por dia, 7 dias por semana por mais de 8 meses, o que você faria?

Ao longo das conversas, o soldado relatou o momento em que decidiu tornar-se um denunciante. Ele contou que certa vez recebeu a tarefa de investigar a origem de panfletos de insurgentes apreendidos com um grupo de 15 detidos pela polícia federal iraquiana. Ao traduzir e interpretar o conteúdo do panfleto, ele descobriu que nada mais eram que um manifesto contra a corrupção do governo local – uma “crítica política benigna” – e, ao levar a questão ao seu superior, foi dito para calar-se e que sua função era dar assistência à polícia federal na detenção de mais iraquianos.

Depois dessa ocorrência, Manning passou a ver a situação de forma diferente e começou a questionar como as coisas funcionavam e a investigar buscando a verdade, mas independente disso, no final das contas, era obrigado a acatar tais decisões superiores. “Eu era ativamente envolvido em alguma coisa em que eu era completamente contra…”, desabafa. Isso o motivou a coletar documentos classificados que revelassem os bastidores da guerra que, em suas próprias palavras, não se tratava de uma luta entre mocinho e bandido.

Desde então, Lamo passa acusar Manning de espionagem. Para o soldado, a possibilidade de ser um espião era incompatível com suas atitudes, mas sim de ser um Whistleblower [9]:

Manning: Quero dizer, se eu fosse alguém mais malicioso, eu poderia ter vendido para a Rússia ou a China, e fazer dinheiro?

Lamo: Por que não?

Manning: porque é dado público, isso pertence ao domínio público. A informação deve ser livre porque outro Estado apenas tiraria proveito da informação… e tentaria obter alguma vantagem. […] Deveria ser um bem público.

Ainda sobre isso, em outro momento, Lamo continua a duvidar das suas reais intenções:

Manning: eu não estou certo se eu seria considerado um tipo de “hacker”, “cracker”, “hacktivista”, “vazador” ou o que… eu sou apenas eu… de verdade […]

Lamo: ou um espião :)

Manning: eu não poderia ser um espião… Espiões não postariam coisas para o mundo ver

Lamo: Por que? Wikileaks seria o disfarce perfeito. Eles postam o que não é útil e guardam o resto.

Em outro momento da conversa, Lamo questiona-o sobre seu plano:

Manning: bem, foi tudo encaminhado para o WL [WikiLeaks] e Deus sabe o que acontece agora. Espero discussão em todo o mundo, debates e reformas. Senão… assim nós estamos condenados enquanto espécie. Eu irei oficialmente desistir da sociedade que temos se nada acontecer. A reação ao vídeo [Assassinato Colateral] me deu uma imensa esperança… o iReport da CNN foi esmagado… o Twitter explodiu… as pessoas que viram, sabiam que alguma coisa estava errada.

Diferente da perspectiva de Manning, para o hacker e outros críticos, o WikiLeaks passou a ser instrumentalizado por Julian Assange, com o objetivo de autopromoção e de ter uma vida luxuosa através dos fundos da organização. E, também, acusam-no de privar o público de informações de maior relevância para comercializá-las com serviços de inteligência estrangeiros. Em sua apresentação no The Next Hope, Jacob Appelbaum argumentou que os editores do site não recebem salários e pelo fato do financiamento de suas atividades dependerem em grande medida de terceiros, como a Fundação Wau Holland, eles prestam conta da utilização do dinheiro. E há uma grande lista de espera para a publicação das informações, pois precisam passar pelo processo de análise e remoção de rastros digitais.

Além dos questionamentos sobre suas intenções, Lamo também perguntou se haveria outros soldados envolvidos, pois estaria pensando em organizar uma “grande reunião” de pelo menos 3000 hackers do mundo e, em tom de gracejo, perguntou-lhe se não haveria um coletivo local da organização hacker 2600, em Bagdá. Apesar de conhecer outro soldado com conhecimento em segurança de computador, Manning disse que ninguém “brincava” com as redes restritas.

Os trechos das conversas renderam atenção nacional e internacional. Aclamado por uns como denunciante-herói e, por outros, como espião-traidor, a coleta de dados recebeu destaque na matéria “Wiki Gaga” [10], de The Economist. Carregando um CD-RW (regravável) escrito “Lady Gaga” – cantora pop de grande sucesso internacional –, o soldado ingressava ao posto de trabalho e, ao passar do dia, substituía os hits pelos bits, das canções pops aos documentos classificados. Sem nem mesmo esconder o CD, ninguém suspeitava da atividade, uma vez que se tratava de uma prática comum entre os soldados. Nada glamouroso [cheio de prestígio], porém simples e eficaz.

Quando perguntou ao “cara da NSA” se a rede local era monitorada para encontrar atividade suspeita, o mesmo deu de ombros e disse que essa não era a prioridade. “Então… foi uma pilhagem massiva de dados… facilitada por inúmeros fatores… tanto fisicamente, tecnicamente e culturalmente. O perfeito exemplo de como não fazer INFOSEC (Segurança da Informação)”, analisou Manning sobre o próprio ato.

No entanto, a matéria ainda argumenta que toda a estrutura de segurança e anonimato oferecida pela organização não foi capaz de contornar o ponto crucial: a falha do próprio indivíduo, no caso, sua confiança em alguém desconhecido. Assim, para The Economist, o site é tão robusto quanto os seres humanos que o utilizam.

V. O plano de ataque e a sua execução

Em março desse ano, o WikiLeaks revelou um documento do Centro de Contrainteligência do Exército, do Departamento de Defesa: “Wikileaks.org – Uma referência online para os Serviços Estrangeiros de Inteligência, Insurgentes ou Grupos Terroristas?” [11]. Classificado como secreto e datado de março de 2008, ele foi elaborado pelo analista sênior de Cyber Contrainteligência, Michael D. Horvath, onde o site é analisado como potencial ameaça à segurança dos Estados Unidos.

Para Horvath, o WikiLeaks representa uma ameaça potencial de força de proteção, contra-inteligência e segurança operacional (OPSEC, do inglês) e de segurança da informação (INFOSEC, do inglês) para o Exército dos Estados Unidos. A publicação de conteúdos sensíveis e classificados poderia expor a segurança nacional para serviços estrangeiros de segurança e inteligência, forças militares estrangeiras, insurgentes e grupos terroristas. E ainda que os documentos revelados sejam utilizados para propaganda, desinformação e fabricação de informação contra os Estados Unidos.

Como exemplo, o autor discute e julga alguns vazamentos veiculados pelo WikiLeaks. Um deles é sobre a tabela de equipamentos dos Estados Unidos e das forças de Coalização no Iraque e no Afeganistão, disponível a partir do vazamento de 2.000 páginas de documentos do Exército dos EUA datados de abril de 2007. A partir desses dados, os membros da equipe do site desenvolveram um banco de dados incorporando outras informações públicas de forma que qualquer um que observasse os dados poderia saber quantos itens, quais unidades possuem, o que eles fazem, o preço estimado e assim formular suas próprias conclusões sobre as estratégias militares e políticas e as suas implicações no que se refere aos direitos humanos. Em sua avaliação, um serviço de inteligência estrangeiro poderia fazer uso militar dessas informações e desenvolver uma estratégia de ataque.

Além deste, outros documentos citados foram as prováveis violações do tratado de utilização de armas químicas no Iraque, a batalha de Fajullah e as violações dos direitos humanos na base de Guantânamo.

O autor afirma que em alguns casos a análise forense poderia identificar a origem dos documentos vazados. Além dos rastros digitais, seria possível investir na busca de padrões dos tipos de informações reveladas, níveis de classificação da informação, perfis psicológicos e, no caso de haver uma suposta fonte, a forma primitiva de omissão de identidade poderia indicar o verdadeiro autor. No entanto, referente às habilidades técnicas, o autor reconhece que a composição do banco de dados, as ferramentas de construção do site e a transmissão segura de informação são frutos da alta capacidade técnica e que a expansão e desenvolvimento do site depende de recursos financeiros.

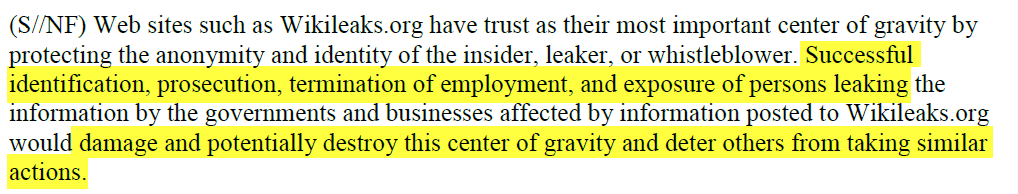

Como uma das conclusões, é assinalado que sites como o WikiLeaks têm a confiança como o seu “centro de gravidade” e através do anonimato protegem a identidade dos seus informantes. Dessa forma, a identificação, acusação, condenação e exposição de pessoas que vazam informação para o site poderiam minar e potencialmente destruir a sua confiança e impedir que novos colaboradores se aproximem.

No momento do vazamento desse documento, a análise primária do WikiLeaks era de que esse plano de minar e destruir a sua confiança seria ou foi ineficiente, pois, até então, não havia ocorrido nenhuma exposição. Até que dois meses mais tarde Bradley Manning foi delatado e preso. Desse momento em diante, deu-se início a uma ampla campanha de desinformação e ataques contra WikiLeaks e Julian Assange.

Talvez um dos exemplos mais caricatos e evidentes dessa campanha foi o surgimento do “Wikileaks Insider” [12]. Um suposto membro da organização que revelaria os bastidores do projeto através do quadro de mensagens do Cryptome – um site mantido desde 1996 por John Young, que rivaliza e compete pela audiência da revelação de informações. Entre as muitas acusações está a de que Julian Assange deixaria Manning à sua própria sorte, “jogado aos leões”, e de que teria gasto uma parte expressiva do dinheiro em passagens, hotéis e viagens. Enquanto isso, a revista Wired anunciava que WikiLeaks estava abandonado, inativo [13], mas por outro lado, discordava que a organização estaria gastando além da conta, mas, muito pelo contrário, teria gasto pouco (US$ 38.000 de US$ 500.000). O valor foi obtido oficialmente através da Fundação Wau Holland. Em resposta, o “WikiLeaks Insider” exigiu uma auditoria pela fundação e repetiu as velhas acusações.

Além da difamação, a inteligência dos Estados Unidos procurou Julian Assange para colaborar com o caso. No The Next Hope, no dia anterior à apresentação do WikiLeaks, foi relatado que agentes perguntaram sobre a sua presença e participação. Longe dali, na Europa, Assange comentava o projeto com Chris Anderson, editor-chefe da Wired, no evento TEDGlobal, em Oxford, na Inglaterra. Quando questionado sobre a recepção dos milhares de documentos classificados, o australiano respondeu que teriam publicado se tivessem recebido – sem dúvida –, pois “a informação, que as organizações gastam dinheiro para esconder, é geralmente importante para revelar” [14].

Ainda nesse evento, Julian afirmou que não há acusações válidas para prender Bradley Manning, pois se ele for o autor do vazamento do vídeo Assassinato Colateral, trata-se então de uma denúncia de um massacre de civis. Por essa razão, diz o australiano, sua prisão no Kuwait, longe da mídia e de representação legal, é política.

Já nos Estados Unidos, em resposta ao delator, foram feitas camisetas com o slogan: ”Stop Snitching” (Pare de dedurar [denunciar]) [15] e recomendado o uso durante dois grandes eventos de segurança hacker nos Estados Unidos: Defcon e BlackHat. Os eventos contam com a possível presença de Adrian Lamo e, se depender da mesma receptividade da comunidade hacker da HOPE, não será bem vindo.

Desde junho, há um coletivo de apoio a Bradley Manning. Para sua defesa, o WikiLeaks pretende recolher em doações um fundo de US$ 50.000.

VI. As perspectivas de uma história ainda sem desfecho

Ainda é desconhecida exatamente como e a razão do início do contato entre Manning e Lamo, pois a única versão disponível é a que o próprio delator fabricou. Mas, em três anos de atividade, esta foi a primeira vez que uma fonte do WikiLeaks foi exposta. E, para inverter o resultado do plano, é preciso assegurar que a estrutura técnica não foi comprometida, isto é, que a identidade da fonte não foi revelada por uma falha técnica, mas sim exclusivamente por erro humano, pela confiança num desconhecido, de um, e a delação, de outro.

Longe dos boatos de abandono serem verdadeiros, de volta online, WikiLeaks publicou nesse domingo, 25, o Diário de Guerra do Afeganistão (Afghan War Diary, em inglês), um documento que compila 91.000 relatórios de cobertura desta guerra (2004-20010). Segundo o sumário elaborado pela organização, “os relatórios, embora escritos por soldados e oficiais da inteligência, principalmente descrevendo as ações militares letais envolvendo militarmente os Estados Unidos, também incluem informações de inteligência, relatórios de encontros com personalidades políticas e os detalhes relacionados” e, como precaução requerida pela fonte, 15.000 relatórios (do total) tiveram a publicação adiada. Em resposta [16], a Casa Branca condenou o vazamento e disse que ele pode colocar em risco a segurança nacional. Nos próximos dias, os registros da Guerra devem pautar a mídia internacional.

Quanto a prisão de Bradley Manning, ainda é necessário contextualizar que esse é mais um processo contra um informante nos Estados Unidos. Pois, desde um discurso em novembro de 2009 em que o advogado geral das agências de inteligência, Robert S. Litt prometeu ações contra o vazamento de informações nos próximos meses, a administração Obama passou a processar supostos informantes com respaldo jurídico no Ato de Espionagem – lei de 1917 para perseguir espiões –, numa política sistemática contra a “cultura do vazamento”.

“Obama mudou algumas políticas em torno da transparência para melhor, mas os órgãos governamentais responsáveis parecem ser resistentes à mudança. Obama está mandando mensagens contraditórias, empurrando para mais transparência enquanto é a administração mais agressiva em 20 anos na repressão e perseguição dos denunciantes. Ele tem feito em 18 meses o que Bush fez em 8 anos” [17], afirmou Julian Assange durante debate em Oxford, Inglaterra.

Segundo uma matéria para o jornal New York Times [18], a administração Obama segue uma linha dura contra os vazamentos para a imprensa. Nesta matéria, o conservador Gabriel Schoenfeld, membro sênior do Instituto Hudson e autor do livro “Segredos necessários: segurança nacional, a mídia, e a regra da lei”, comenta que o “sistema é infestado de vazamentos” e sugere que “quando você pegar alguém, você deve fazer dele um exemplo”.

Diante do processo por má conduta, o acusado de vazar “Assassinato Colateral” pode pegar até 52 anos. Por outro lado, os militares responsáveis pelo massacre de civis observados no citado vídeo prosseguem sem acusações.

Ainda segundo WikiLeaks, na Guerra do Iraque, entre 2003-2009, 139 jornalistas foram mortos durante o trabalho. Pelo menos dois deles com a conivência dos Estados Unidos. Um assassinato colateral.

Notas

[1] Open Government é um conceito derivado de open source (código aberto), isto é, do público ter acesso público e irrestrito às informações do governo. Podemos citar como referência de organizações o Open Society Institute, de George Soros, e a Transparency International.

[2] A hipótese de assassinato foi mencionada por Daniel Allensberg, responsável pelo vazamento de documentos secretos do Pentágono sobre a Guerra do Vietnã, em 1971.

[3] “WikiLeaks founder Julian Assange breaks cover but will avoid America” – http://www.guardian.co.uk/media/2010/jun/21/wikileaks-founder-julian-assange-breaks-cover

[4] http://thenexthope.org/2010/04/julian-assange-to-give-keynote-address-at-the-next-hope/

[5] “The strange and consequential case of Bradley Manning, Adrian Lamo and WikiLeaks” http://www.salon.com/news/opinion/glenn_greenwald/2010/06/18/wikileaks/index.html

[6] Sobre o vazamento da lista de doadores do WikiLeaks: http://www.securitysoftwarezone.com/wikileaks-security-gaffe-commented-by-adrian-lamo-review2046-1.html

[7] Trata-se de uma Shield Law [lei escudo], a qual protege as fontes dos jornalistas de serem reveladas.

[8] O WikiLeaks tornou público meio milhão de mensagens de texto (SMS) interceptadas durante os ataques de 11 de setembro em 2001, em Nova Iorque e Washington. É possível acessá-las no site: http://911.wikileaks.org/

[9] Whistle-blowers: whistle (apito) blowers (assopradores); assopradores de apito, o termo deriva da prática da polícia inglesa, de quando um oficial avista um crime, ele apita para alertar outros policiais e cidadãos sobre o perigo.

[10] Wiki Gaga, The Economist, 10 de junho de 2010 – http://www.economist.com/node/16335810?story_id=16335810

[11] “Wikileaks.org – An Online Reference to Foreign Intelligence Services, Insurgents, or Terrorist Groups?” http://wikileaks.org/wiki/U.S._Intelligence_planned_to_destroy_WikiLeaks,_18_Mar_2008

[12] Todas as mensagens de “WikiLeaks insider” – http://cryptome.org/0001/wikileaks-mess.htm

[13] Kim Zetter, 13/07/2010, “Wikileaks Cash Flows In, Drips Out” http://www.wired.com/threatlevel/2010/07/wikileaks-funding/

[14] “Surprise speaker at TEDGlobal: Julian Assange in Session 12”, 16/07/2010, http://blog.ted.com/2010/07/surprise_speake.php

[15] “Stop Snitching nerds” http://www.stopsnitchingnerds.blogspot.com/

[16] “Julian Assange of Wikileaks Surfaces in Oxford”, 16/07/2010 http://blogs.forbes.com/firewall/2010/07/16/julien-assange-of-wikileaks-surfaces-in-oxford/