Por Marcelo Tavares de Santana

Mês retrasado fomos surpreendidos com uma nova forma de captura de dados para golpes financeiros que se aproveita da fragilidade jurídica na sociedade sobre direito de imagem; infelizmente a Educação Básica brasileira trata o conhecimento das leis de forma muito superficial quando deveria fortalecer tal conhecimento durante o Ensino Médio. Tal golpe depende de um entregador de aplicativo de celular que peça para tirar uma foto de rosto dizendo que é para confirmar com a empresa para quem foi entregue, onde essa foto será utilizada para fazer financiamentos em nome da vítima ficando esta com a dívida também, e os golpistas com o dinheiro do empréstimo – a captura dos demais dados já foi tratada em outros artigos nessa coluna, recomendo que leiam ao menos o artigo Captura de dados pessoais. Seria fantástico que diante dessa situação dissessem “não autorizo, é meu direito de imagem”, mas estar diante de um trabalhador numa profissão desvalorizada acaba sensibilizando em colaborar com a captura da foto.

Apesar da importância de menção desse tipo de golpe, o aspecto da situação que motivou este artigo não é o da captura de dados, foi o da autenticação do indivíduo. Autenticação do ponto de vista de segurança de dados significa como certificar quem é o autor, e por isso o grifo do radical “aut” nas duas palavras; cuidado para não confundirem técnicas computacionais de verificação de integridade com autenticação, pois verificar que algo está íntegro significa confirmar que não exista alteração de dados acidental ou proposital, por exemplo, que uma cópia de arquivo corresponde bit a bit com o original. É perceptível que existe falta de regulamentação, ou talvez descaso, por parte de autoridades governamentais sobre a forma como um agência financeira pode “autenticar” quem faz um pedido de empréstimo só com dados e foto, mas mesmo que tivéssemos um Governo mais sério seria importantíssimo entendermos como funcionam autenticações de múltiplos fatores, até para criticarmos e nos defendermos de empresas com sistemas frágeis.

Uma Autenticação Multifatorial (ou Autenticação de Múltiplo Fatores, MFA na sigla em inglês) é aquela onde são verificadas duas ou mais evidências dos seguintes tipos de fatores:

Conhecimento: algo que somente determinado indivíduo possa saber, como uma senha que foi decorada ou está bem protegida num chaveiro digital com senha forte;

Posse: algo que somente determinado indivíduo possa ter, como um celular com um número de telefonia móvel habilitado para este equipamento;

Inerência: algo que faça parte de terminado indivíduo, como impressão digital ou imagem de íris, geralmente uma medição biométrica, quem sabe num futuro distante tenhamos verificação rápida de DNA;

Localização: ainda em discussão, um lugar onde determinado indivíduo esteja, bastante utilizado em aplicativos de viagem de automóvel para confirmar onde o passageiro está pelo sistema de GPS.

Um aspecto importante da MFA que não achei em artigos pela Web é o de fluxo de dados, que trataremos em dois exemplos. Quando temos um computador criptografado é necessário digitar a senha da criptografia, depois usamos a senha do usuário, ambas inseridas no mesmo equipamento, e por isso não é MFA, é somente um acesso de dois passos. Com segundo exemplo pensaremos de sistemas de Webmail que solicitam um código de acesso enviado por SMS. Inicialmente, entramos no site e colocamos nosso usuário em senha (primeiro fator, conhecimento) usando a Internet, e na sequência nos é enviado um código pela rede de telefonia móvel para um número de telefone previamente cadastrado, portanto, esse código trafega por uma rede de dados diferente da Internet para um único aparelho no mundo (segundo fator, posse).

É pertinente citar o exemplo do banco que uso para certificação de equipamentos confiáveis. Não faz um mês que o armazenamento de meu notebook pifou e precisei reinstalar tudo (felizmente pratico o quê escrevo e dispunha de dois backups). Sistema operacional e aplicativos instalados, chega o momento de usar a página da instituição bancária, onde tenho que solicitar a autorização do equipamento. Para concluir essa autorização precisei me deslocar até um caixa eletrônico dentro de uma agência bancária (primeiro fator, localização), usar o meu cartão magnético (segundo fator, posse), usar minha senha de transações (terceiro fator, conhecimento) que é diferente da senha de acesso Web, colocar minha digital (quarto fator, inerência) e ainda me é apresentado a data e horário de quando fiz a solicitação de meu notebook (quinto fator, conhecimento pela segunda vez). Notem que também existem dois caminhos de fluxo de dados nessa autenticação de minha pessoa, um pela banda larga de minha casa e outro pelo caixa eletrônico, sem falar que também fui filmado durante o uso do caixa de auto atendimento. Depois desse processo, meu notebook passa a ser um equipamento confiável para transações, e ainda sim em muitas delas eu preciso de meu celular previamente autorizado de modo similar para confirmar tais transações, ou seja, a MFA acontece em outros momentos de uso da página bancária. Apesar de ser um tanto chato ter que ir pessoalmente no banco, prefiro esse modo de funcionamento aos bancos totalmente digitais; e acabo fazendo isso por volta de uma vez a cada dois anos, portanto, é uma inconveniência muito pequena considerada a segurança proporcionada.

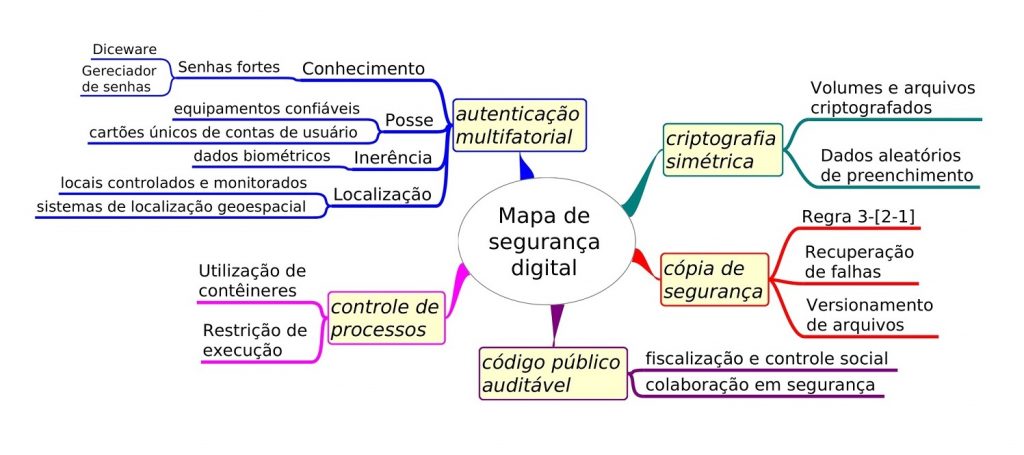

Nosso Mapa de Segurança Digital na dessa vez ganhou dois novos níveis e mais informação que em outras mudanças; agora senhas fortes passa a ser parte do fator Conhecimento. Existem outros exemplos que poderiam ser colocados nos tipos de fatores, como smartcards de identificação em Posse, mas vamos nos restringir aos exemplos deste artigo pois o mapa ficaria enorme e nunca retrataríamos todas as possibilidades, confiando que tais exemplo sejam suficientes.

Figura: Mapa de Segurança Digital com acréscimo dos conceitos de MFA

Espero ter sensibilizado para a importância de se usar MFA, algumas vezes chamada de autenticação de dois fatores (2FA, na sigla em inglês). Não cabe aqui falar de todos os aplicativos que usam MFA pois são muitos, então vamos colocar como tarefas a serem pesquisadas e implementadas por cada um de nós:

- Semana 1: em aplicativos de comunicação, e-mail, de mensagens rápidas, procure e habilite a autenticação multifatorial, também conhecida como ‘verificação/confirmação em duas etapas’;

- Semana 2: mesmo que não seja MFA, usar impressão digital nos aplicativos de mensagens pode ser prático e colocar mais um passo de autenticação, isso também previne que alguém use esses aplicativos caso empreste para uma ligação telefônica, configure se possível;

- Semana 3: verifique nas instituições financeiras que usa se existem outros fatores de autenticação, e se só usarem e-mail como fator de verificação de posse procure usar uma conta com senha forte e que use MFA;

- Semana 4: verifique se o SO que usa tem algum tipo de autenticação extra, mesmo que não seja MFA; no LineageOS 18.1 em “Config. tela inicial → Aplicativos ocultos e protegidos”, é possível bloquear aplicativos para uso somente com digital e dá inclusive para esconder o ícone do aplicativo também.

No próximo artigo voltaremos a tratar de programas livres, mas sobre o aspecto da segurança de dados dos formatos abertos e independência tecnológica.

Marcelo, além da autenticação MFA, você recomendaria o uso da impressão digital no celular,lembrando que esta última desgraçadamente fica armezanada “nalgum lugar” né isso?

A primeira vez que pensei no assunto de segurança digital foi ao saber que em canais do telegram alguns “admins” faziam printscreen de perfis e conversas. Em novembro de 2021 recebi uma cópia de tela de meu perfil no canal da editora monstro dos mares,percebi que havia mais que X9 na parada,desse dia em diante estudei sobre e assunto e fiquei mais que horrorizada com o enorme potencial de vigilância. Obrigada Marcelo por todos as lições.

Marcelo Tavares (meu xará), você está correto em pensar que os dados de nossa biometria fica armazenado no Android. Eu uso mas não recomendo. Uso porque num eventual furto do meu celular consigo da minha casa bloquear o acesso aos aplicativos, por exemplo, posso bloquear o acesso ao banco pelo celular a partir do meu notebook; o mesmo para aplicações de mensagem. O meu uso ainda não está bom pois meu Lineage não funciona criptografado no meu aparelho, mas conheço os riscos e estou preparado para eventuais problemas. Os fabricantes nos oferecem customizações muito ruins para celular, nunca consegui usar criptografia decentemente como usuário, sempre precisa de algum tutorial especializado e difícil para funcionar a contento. Resumindo, se usar digital só em aplicativos que pode bloquear por outros meios, é razoável usar a biometria para ter um pouco mais de agilidade do dia-a-dia. Se não sabe usar esses outros meios de bloqueio, melhor continuar com o desconforto de usar PIN ou padrão.

Obrigado Marcelo,uso o PIN apesar do desconforto como você bem disse. Você recomendaria qual app (Android) autenticação em 2 Factores?

Lucia Bentes, você me deu uma ideia para um próximo artigo. Por enquanto recomendo que para assuntos muito importantes use o Signal (em ‘Privacidade -> Segurança de tela’ há o bloqueio de capturas) e o Firefox Focus (veja a configuração Privacidade e segurança -> Furtividade), por serem aplicativos que tentam bloquear a captura de tela. Digo ‘tentam’ porque o ecossistema Android é muito diversificado e complexo, é difícil para um desenvolvedor garantir certas funcionalidades para várias versões, portanto, você precisa testar em cada aparelho que adquirir. Essa complexidade melhorou muito da versão 8 do Android em diante, assim celulares mais modernos podem funcionar melhor com essas questões de privacidade.

Marcelo quando possível posta um roteiro sobre como Degoogleficar os celulares,afinal, instalar outros sistemas nos smartphones ainda é tarefa complexa para nós mortais :-) abração e grato por todos os textos.