Por Marcelo Tavares de Santana*

Cada vez mais é preciso que o conhecimento social cresça como meio de fiscalizar as atitudes de governos, empresas e indivíduos. Com a nova autorização legal na França para que forças policiais possam ligar câmeras e microfones de smartphones remotamente[1], além de outros casos históricos, novas discussões (velhas para acadêmicos e técnicos ativistas) sobre segurança cibernética estão surgindo na Web. Curiosamente o conhecimento para nos proteger estava sendo disseminado na sociedade pelas bancas de jornais nas revistas de experimentos eletrônicos, assim como na década de 1980 tínhamos muitos profissionais autônomos, como advogados e médicos, estudando programação numa época que não tínhamos profissionais para criar os programas que as empresas precisam. Não restam dúvidas que computação, eletrônicas e informática básicas deveriam ser componentes curriculares obrigatórios no novo ensino médio para a formação de cidadãos tecnologicamente críticos sobre o poder de abuso que autoridades e empresas podem exercer; deixo aqui uma singela reprovação à reforma do ensino médio de 2017, por também não tratar de uma formação plural para necessidades emergentes, mas não cabe aqui aprofundar nesse assunto.

Antes, é importante ter em mente que nenhum país ou organização vai colocar tecnologia espiã em milhões de dispositivos sabendo que iriam ser descobertos, ainda mais com tecnologias abertas e softwares livres sendo executados nesses milhões de dispositivos; como costumamos falar, nada de entrar em paranoia. A captura de dados pessoais[2] pode acontecer de diversos modos, inclusive pelo armazenamento de metadados que ocorrem na comunicação com serviços na Internet. Existem também meios para enviar dados sem enviar os áudios em si, por exemplo, uma grande empresa pode usar sistemas de reconhecimento de voz no celular do usuário, transformando fala em texto, analisar esse texto no próprio celular, inclusive retirando dados pessoais e sensíveis, e na sequência enviar dados de análise com as preferências do usuário para, como dizem, melhor a experiência com o sistema. Mas quem define o que é uma melhor experiência? Publicidade direcionada é melhorar a experiência do usuário?

Por enquanto, análises e testes encontrados na Internet não são conclusivos ou afirmam que não há indícios de que grandes empresas capturam áudio ou vídeo sem autorização, mas não avaliam tratamento de dados no dispositivo como no exemplo acima. Outro fenômeno que acontece nos equipamentos é que boa parte da decisão de privacidade é empurrada para o usuário, ou seja, seria ele quem não configurou corretamente as opções de privacidade, uma exploração do elo mais fraco da cadeia de comunicação[3]. Infelizmente, muitos aplicativos exigem certas permissões para funcionarem, mesmo quando desejamos usar um recurso que não depende da permissão, por exemplo, consultar um aplicativo de mapa mas sem precisar ver sua própria localização pode exigir permissão de acesso a dados de GPS. Mesmo que a conexão com a Internet seja desligada, é possível que um aplicativo retenha dados para enviar quando houver conexão. Dessa forma, só sobra bloquear a captura de conteúdo multimídia para proteger nossa privacidade.

Considerando que fabricante e programas instalados são confiáveis, podemos verificar as configurações de permissões de uso de partes do dispositivo. No caso do Android 13, por exemplo, significa ir nas configurações de permissões (ou gestão de permissões) e deixar microfone e câmera apenas com aplicativos permitidos durante o uso, nunca deixar sempre com permissão. Se puder fazer o mesmo com as permissões de localização será melhor, no entanto alguns aplicativos podem precisar de permissão contínua, por exemplo, quando se ativa o GPS para um familiar acompanhar a trajetória. No caso de desconfiança no software é preciso uma solução por hardware que possa cortar principalmente a captura de áudio, pois a de vídeo é fácil de bloquear colocando o smartphone numa caixa ou até dentro de uma meia.

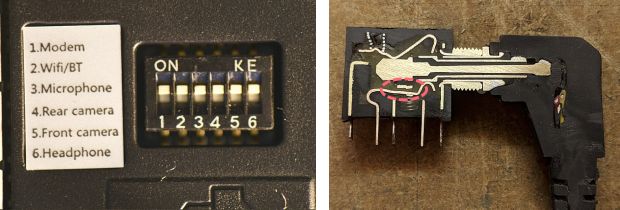

A Figura 1 mostra à esquerda um exemplo de interruptores (switchs) do Pinephone[4] que cortam fisicamente a alimentação de energia para partes do smartphone, dessa forma não há como um programa ativar e usar recursos de hardware como se fosse o interruptor de luz de cômodo de casa; em outras palavras, o caminho físico dos elétrons é interrompido literalmente. No entanto, esse não é um dispositivo fácil de comprar no mercado brasileiro, mas podemos ter um efeito parecido se comprarmos smartphones com o conector de áudio conhecido como entrada P2. Na mesma figura à direita vemos uma conexão de áudio[5] recortada onde um contato aberto está destacado por uma elipse tracejada. Esse contato é aberto para que a informação de áudio que estava conectada ao microfone do equipamento seja interrompida para conectar um microfone externo, muitas vezes junto a um fone de ouvido. Notem que esse contato é físico e caso o conector de áudio seja retirado a mola empurra a peça de baixo para fechar o contato e voltar a funcionar o microfone do dispositivo. Em outras palavras, temos um interruptor do microfone interno em favor do microfone externo.

Assim, podemos pegar um fone de ouvido quebrado, cortar o cabo e para desativar o microfone interno basta colocar o conector P2 sem o microfone, funcionando como um interruptor do microfone. Assim, recomendamos que compre smartphones que tenham conexão P2 de áudio; isso não funciona para áudio pelo conector USB. Para finalizarmos segue algumas sugestões de prática para desconectarmos eventuais bisbilhoteiros:

- Semana 1: procure e estude as configurações de permissões de seu equipamento;

- Semana 2: altere as permissões e teste as configurações que mais se ajustam a sua vida;

- Semana 3: corte o cabo de um fone quebrado para testar a interrupção do microfone, tente fazer gravações ou ligações telefones;

- Semana 4: pesquise mais meios de bloquear o microfone e a câmera.

Um smartphone com bateria removível é interessante, mas podem ser mais pesados para possibilitar essa característica.

Boa interrupção de microfone a todos!

*Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo

Notas

[1] Veja aqui.

[2] Veja também.

[3] Veja também.

[4] Fonte.

[5] Fonte.

Quando conecto meu celular a uma caixinha JBL via Bluetooth, as gravações de áudio no WhatsApp ficam praticamente inaudíveis, quase só um zumbido. No entanto, se vem uma ligação, o aparelho percebe e passa para o microfone interno. A pergunta é: esse método também preveniria de uma escuta escondida? Obrigado

Ótima observação, mas não preveniria. Interruptores também podem ser eletrônicos, feitos somente com transistores, e se tivéssemos governos e associações de normas (ISO, ABNT) comprometidos com privacidade, criando padrões de hardwares e softwares abertos onde a sociedade pudesse fiscalizar os produtos, teríamos um cenário mais confiável para acreditar que usar a caixa externa bluetooth obrigatoriamente desconectaria os microfones; alguns aparelhos têm três microfones pois alguns são usados para cancelamento de ruído. A tendência da indústria é fazer tudo ser controlado por software, portanto, um malware poderia habilitar qualquer microfone; e infelizmente alguns governos podem querer isso.