Por Marcelo Tavares de Santana

É impressionante a capacidade humana de gerar cada vez mais questões que nos chamem a atenção, nas mais diversas situações do nosso dia a dia. Nas últimas eleições fui surpreendido ao descobrir que minha biometria estava cadastrada na urna eletrônica sem a minha participação devido a uma parceria com o departamento nacional de trânsito no Brasil; não fiquei preocupado logo de imediato por ter um bom conhecimento de segurança e considerar normal esse tipo de compartilhamento de dados entre entidades oficiais. Tinha decidido não cadastrar minha biometria até ser obrigado apenas por não concordar com as prioridades da gestão pública, e também com os argumentos que li sobre o uso de biometria na urna eletrônica; explicações a seguir.

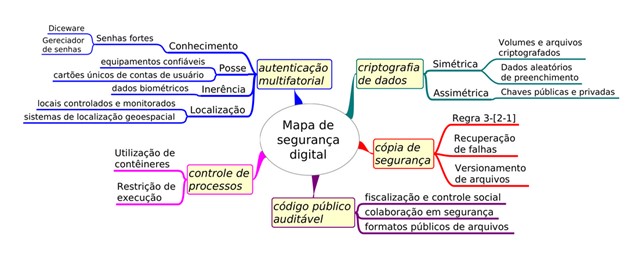

Existem dois aspectos em todo processo de troca de dados que podem nos tranquilizar nesses momentos: autenticação multifatorial e criptografia assimétrica. O primeiro aspecto foi tratado Mapa de Segurança Digital (8) [1] e podemos avaliar quantos fatores de autenticação foram acrescentados pela biometria na urna, vejamos:

• primeiro fator, posse da urna pela entidade oficial;

• segundo fator, localização da urna que é única por zona eleitoral devido aos dados e assinaturas criptográficas de entidade oficial no equipamento;

• terceiro fator, posse de documento com foto para a votação;

• quarto fator, inerência, verificação biométrica da foto no documento com a pessoa portadora do mesmo pelo fiscal de porta na zona eleitora, isso mesmo, humanos já faziam verificação biométrica;

• quinto fator, inerência, verificação biométrica de impressão digital pelo equipamento.

Nessa avaliação notamos que todo gasto de dinheiro público serviu para acrescentar um fator de autenticação a mais no processo eleitoral e na época da justificativa, anos atrás, só vi argumentos no sentido que o Estado deveria garantir o voto do indivíduo. Até aí tudo bem, mas na mesma época surgia iniciativas de documento oficial com chip e esse seria muito mais útil na sociedade de forma geral; sabemos que o fiscal de porta pode ser enganado ou persuadido a aceitar alguém com o documento errado e a biometria no equipamento é extremamente válida para proteger o trabalho desse fiscal por tornar a persuasão inviável, mas infelizmente até hoje nunca vi alguém argumentar nesse sentido. Resumindo, a biometria no equipamento é um acerto apesar do gasto, só não consigo confirmar que foi pelos motivos certos, e logo mais teremos os documentos de identificação com chip sendo usados na sociedade.

O segundo aspecto é uma novidade no nosso Mapa de Segurança Digital, a criptografia assimétrica. Esse tipo de criptografia de dados é caracterizada pela diferença dos momentos que os dados são criptografados e descriptografados. Quando temos um disco rígido criptografado, ao digitarmos a senha forte para uso, os dados solicitados são descriptografados para uso no momento da leitura e quando salvamos alguma coisa ela é imediatamente criptografada para ser salva no disco; a (des)criptografia de dados acontece nos dois sentidos em tempo real e por isso chamamos de criptografia simétrica. Um exemplo de criptografia assimétrica bastante comum é o envio de mensagens com criptografia ponta a ponta. Primeiro uma mensagem é criptografada, enviada, e só vai ser descriptografada em outro momento, quando for lida, e isso acontece porque existe um processo de validação que muitas vezes fica embutido no processo. Na urna eletrônica, por exemplo, o hardware é construído para reconhecer somente assinaturas criptográficas do Tribunal Superior Eleitoral no software que é instalado, e a urna não funciona se o programa não tiver a origem autorizada. O mesmo acontece com os dados dos eleitores (nomes, números de título, dados biométricos), eles precisam estar com a assinatura criptográfica caso contrário a urna não funciona.

A criptografia assimétrica depende de sequências de caracteres digitais que chamamos de chave pública e chave privada, e cada sistema ou pessoa envolvida numa comunicação criptografada deve ter o seu par de chaves. A chave pública pode ser publicada em qualquer lugar, até mesmo num blog, mas a chave privada deve ser protegida o máximo possível de terceiros inclusive de familiares, e deve ter sempre uma senha forte – quem conhece e usa conexão SSH, ignore os tutorias que dizer para fazer SSH com root sem senha, não façam como root e nem sem senha, num outro artigo aprofundaremos esse assunto. A seguir temos três linhas de uma chave pública que tem 48 linhas (as chaves privadas são maiores):

mQINBGJjAg8BEADZjtF5ZNdbXh8Ss5XIx1eDNbV6iNIaf6p36Ju+QKDn4AXLF4Zk

i0lzt71mWPeLdlsUam3z6G6QKkTL4fFv6xSYDk4OBxEQttldSmb3nUlfW7VG6XPc

UdPV6MeyaJe8XuFjtxqj+e4/orY7f/Rtfxg/BqLf42iT+4qZOD2eWZQEE3YeqMKi

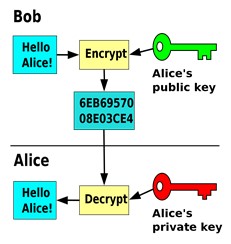

A chave privada correspondente dessa chave pública tem 6735 (seis mil, setecentos e trinta e cinco) caracteres, imaginem a dificuldade em descobrir uma senha desse tamanho mesmo para um computador; devemos colocar senhas fortes nas nossas chaves privadas e as preservar em local controlado e protegido, no meu caso ficam em dispositivos criptografados com senhas fortes diferentes das senhas das chaves. A Figura 1 mostra como funciona um processo de troca de mensagens por criptografia assimétrica: Bob escreve uma mensagem que precisa da chave pública de Alice (verde) para ser criptografada antes do envio, e Alice em outro momento, local e equipamento vai precisar de sua chave privada (vermelha) para descriptografar a mensagem e ler.

Outra característica da criptografia assimétrica é que só pode ser feita através da chave pública, ou seja, se quiser mandar uma mesma mensagem para cinco pessoas diferentes será necessário ter as cinco chaves públicas delas e a mensagem será criptografada para cada uma; é bastante trabalho mas os programas de criptografia fazem isso para nós. Outra coisa importante numa troca de mensagens é a construção de uma Rede de confiança, um grupo de comunicação onde cada um tem as chaves públicas de todos no grupo após conferência de procedência de cada chave. Esse assunto exige um artigo dedicado a ele e neste usaremos apenas uma prática segura. Para começar com criptografia assimétrica de mensagens utilizaremos o Kleopatra [2], um programa multiplataforma que faz gestão de chaves e (des)criptografia de arquivos. O mais interessante é fazer a prática proposta em duas ou mais pessoas, mas é possível uma mesma pessoa criar dois pares de chaves criptográficas para troca de mensagens. O Kleopatra costuma estar presente na maioria das distribuições Linux mas há uma versão para Windows chamada Gpg4win [3]. Para as próximas semanas ficam essas sugestões de estudo e prática, com base no manual do programa [4]:

• Semana 1: instale o Kleopatra e crie um par de chaves OpenPGP, peça para alguém fazer o mesmo (tópico Criando Novos Pares de Chaves);

• Semana 2: no par de chaves criado, botão direito do mouse, escolha a opção Exportar para copiar tua chave pública e entregue pessoalmente e presencialmente essa chave para pessoas com quem for trocar mensagens;

• Semana 3: importe as chaves públicas para o Kleopatra (tópico Menu Arquivo), escreva uma mensagem de texto, salve, e criptografe a mensagem para alguém – depois envie o arquivo criptografado (extensão .gpg) por qualquer meio;

• Semana 4: descriptografe os arquivos que recebeu (tópico Menu Arquivo).

Nosso mapa ganhou mais um detalhamento em criptografia (Figura 2) com a tipificação Assimétrica e as chaves públicas e privadas. No próximo artigo veremos como formar uma boa Rede de confiabilidade. Boa criptografia a todos!

Marcelo Tavares de Santana é Professor de Ensino Básico, Técnico e Tecnológico do Instituto Federal de São Paulo.

Notas

[1] https://passapalavra.info/2022/03/142598/

[2] https://apps.kde.org/pt-br/kleopatra/

[3] https://www.gpg4win.org/

[4] https://docs.kde.org/stable5/pt_BR/kleopatra/kleopatra/index.html